실습 시나리오 환경

시나리오에서 WAN 네트워크는 신뢰하지 않는 외부 네트워크/LAN은 신뢰하는 내부 네트워크

LAN 네트워크에 있는 윈도우 운영체제에 임시로 웹 서버를 구동해서 신뢰하지 않는 외부 네트워크 접근을 시도

웹 서버에 접근을 시도하는 공격자는 Attack_Kali → 192.168.57.11

위협 탐지역할 시스템은 IDS/IPS(Snort_Centos6) →192.168.56.2

실습 환경은 무려 윈도우 XP.......

실습에 사용할 폴더 와 파일 생성

web/admin/adminwelcome.html 경로에 코드를 생성하는데 여기는 관리자 페이지임

이후에는 웹 서버를 구동해서 외부에서 접근 가능하게 설정

이렇게 admin 환영 html 페이지를 하나 만들고

같은 경로에 userwelcome 파일도 하나 만들자

이후에는 웹 서버를 구동해서 외부에서 접근을 허용할거임

임시 웹서버 HFS를 실행해서 아까 만든 html 파일들이 들어있는

디렉터리를 드랍해서 공유함

공격자 시스템인 Kali에서 웹 브라우저를 실행하고 다시 윈도우 데탑에 접속해봄

두 개의 html 파일이 정상적으로 뜨므로 네트워크 통신이 원활하고

네트워크 중간에 ips를 제대로 거쳐갔다는 의미임

이전에 만든 html 파일들이 브라우저에서 모두 정상적으로 보여짐

이제 snrot 시스템에 ssh 원격 접속을 해보자

프롬프트를 켰는데 되는 명령어가 없다..

윈도우 xp 정말 쉽지않다

cd /var/log/snort

tail -f alert

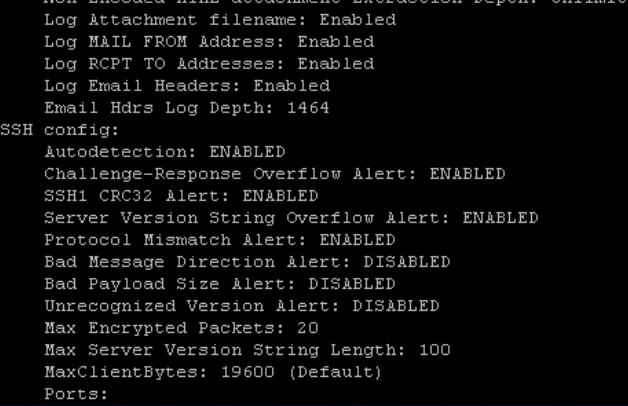

snort 시스템을 대상으로 ssh 원격 접속한 데몬 실행을 테스트함

데몬이 실행된 상태로 대기상태가 유지되니 정상적으로 실행된거

신뢰하지 않는 외부 네트워크에서 웹 서버 관리자 페이지로 접근을 허용하는 룰 추가

# vim /etc/snort/rules/exam.rules

alert tcp 192.168.57.0/24 any -> 192.168.56.8/24 any

(sid:1000001;gid:1;uricontent:"/admin/adminwelcom.html";msg:"Attemped Admin Page Access";)

uricontent 키워드: HTTP 요청의 uri 필드 조사에 사용

공격자 칼리를 신뢰하지 않는 네트워크에 존재하는 시스템으로 간주하고

브라우저를 실행해 웹 서버에 접속

snort 로그를 확인하면 관리자 페이지에 대한 접속 패킷이 탐지되는 것을 알 수 있다!

'Defensive' 카테고리의 다른 글

| Snort :: Content 옵션의 개념과 HTTP 페이로드 탐지 이론 (1) | 2025.09.30 |

|---|---|

| Snort IDS 기본 구조 :: 룰셋의 배치 방식, 구조와 예시 (0) | 2025.09.16 |

| [엔드포인트보안] Wazuh 로그 분석 실습 (1) | 2025.08.20 |

| [엔드포인트보안] 리눅스 로그 (7) | 2025.08.18 |

| [엔드포인트보안] Wazuh 아키텍처와 역할 (2) | 2025.08.12 |