저는 보안 운영부터 분석까지 모두 좋아하지만 그중에서도

침해사고 대응과 포렌식이 있는 Blue team이 되는 것이 목표입니다.

그래서 오늘은 LetsDefend의 soc fundamentals 코스를 공부해 보겠습니다.

코스의 목차

- Introduction to SOC

- SOC Types and Roles

- SOC Analyst and Their Responsibilities

- SIEM and Analyst Relationship

- Log Management

- EDR - Endpoint Detection and Response

- SOAR (Security Orchestration Automation and Response)

- Threat Intelligence Feed

- Common Mistakes made by SOC Analysts

- 최종 퀴즈

soc anlayst가 되기 위해서는 SIEM, Log Management, EDR과 같은 SOC 툴들에 대해 알고 있어야 한다.

SOC의 의미와 종류

: 보안팀에서 조직의 보안을 지속적으로 모니터링하고 분석하는 시설이다. SOC 팀의 주된 목적은 보안 위협에 대한 탐지, 분석, 대응이다.

In-house SOC

: 조직이나 기업에서 자체적으로 보안팀을 구성하는 것으로 지속적인 관리를 위해 존재

Virtual SOC

: 영구적인 시설 없이 여러 장소에서 원격으로 근무하는 경우도 있음

Co-Managed SOC

: 내부의 soc 직원과 외부의 MSSP( Managed Security Service Provider )가 함께 일하는 것 -> 조정이 필요함

Command SOC

: 여러 위치 또는 국가에 있는 soc 직원들이 팀으로 일하는 것, 조직이 복잡한 편

이외에도 보안 문제를 대처할 수 있도록 훈련받은 인력, 보안의 표준과 프로세스(ex. NIST, HIPAA), 탐지 방지 분석들을 위해 필요한 기술들이 있어야 한다.

SOC Roles

- SOC Analyst : 1~3의 레벨로 나뉨, 주로 침해 사고 알림과 원인 분석과 대처를 맡음

- Incident Responder: threat detection에 대처하고 보안 위협에 직접적 대처를 함

- Threat Hunter: 자동/수동적인 기술로 보안 위협을 탐지하고 미리 제거하는 역할

- Security Engineer: 보안 인프라와 솔루션을 이용해서 보안 유지를 함

- SOC Manager: 전략 계획과 인력 조정 등 기술적인 면보다는 운영을 조정하는 역할

SOC Analyst의 직무, 장점, 필수 지식

SOC Analyst는 사고 위협을 가장 먼저 조사하고 대응하는데, 사고의 중대성에 따라 상사에게 사건을 보고하고 조치를 취하기도 함. 공격 벡터와 악성 소프트웨어(맬웨어)가 워낙 다양하고 매번 다른 사건을 다루게 되기 때문에 새로운 기술을 계속 배워야 함. 주 업무는 SIEM 경고를 검토하고 판별하면서 EDR(Endpoint Detection and Response), 로그 관리, SOAR 등의 툴들을 사용하게 됨.

필수적으로 필요한 지식은 Window/Linux 와 같은 OS의 작동방식, 데이터 유출과 흐름이 주로 발생하는 네트워크 관련 지식, 멜웨어 분석 기술이 필요함.

-> 정보처리기사 자격증 필기시험 꼭 합격하자

SIEM 툴의 역할과 적용

SIEM이란?

실시간 환경에서 발생하는 이벤트, 보안 정보를 관리하는 기능을 갖추었고 보안 위협을 감지/경고 alert 제공/데이터 필터링 것이 주 역할.

예를 들어서 어떤 유저가 10초 동안 20번의 로그인 시도 실패가 발생하면 SIEM에서 경고가 생성될 수 있음

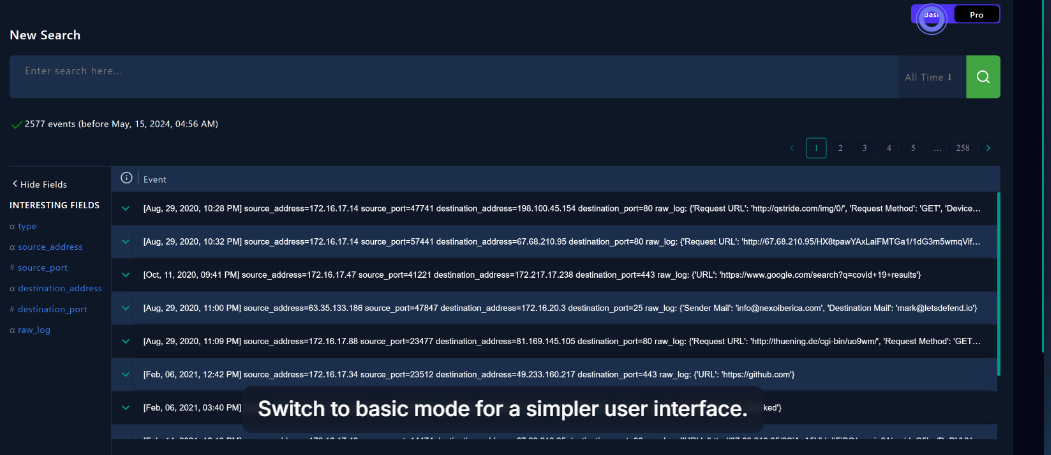

SIEM으로 경고 분석하기

Main Channel을 동료들과 공유하는 패널이라고 치면, 작업할 alert를 선택해 action-> take ownership 버튼 클릭으로 Inverstigation Channel로 이동해서 팀원들이 각자 대처할 경고를 담당할 수 있음.

경고를 클릭하면 호스트명, IP 주소, 파일 해시 정보를 수집할 수 있다.

+ 하지만 SIEM에서는 경고 alert가 실제로 위협인지 false 한 경고인지 판단해야 할 때도 있다.

예를 들어 sql injection에 사용되는 union 명령어를 필터에 넣어서 경고가 발생했는데 "https://www.google.com/search?q=sql+union+usage" 해당 링크는 union 이 포함되어 있지만 이상점이 없음

실습해 보자!

경고 알림을 분석해 보고, 결과에 따라 true positive 혹은 false positive로 분류해서

다른 팀원들에게 공유하도록 note를 남기고 close alert를 하면 해당 경고는 완료된다

close 한 경고는 closed alerts 채널에서 확인가능(정답)

로그관리 Log Management

환경 내의 로그들(웹/os/방화벽/프락시/EDR 로그)을 한 곳에서 관리하고 분석할 수 있는데 주로 특정 주소와의 통신 여부와 기록, 세부정보를 분석하기 위해 로그가 필요함. 예를 들어 google.com에서 특정 ip에 데이터를 유출하고 있는 경고를 보았다면, siem에서 쿼리를 해서 해당 ip가 포함되어 있는 로그를 찾고 데이터가 유출되는 또 다른 호스트도 찾을 수 있다.

raw log를 보면 소스 IP, 도착 IP/포트번호, 프로토콜 등을 확인가능하다

++ 로그 관리에 대해서는 tryhackme intro to log 룸과 Splunk 실습으로 더 깊이 공부할 예정

EDR(Endpoint Detection&Response)

EDR은 실시간 모니터링과 엔드포인트 데이터 수집, 자동 응답/분석 기능이 결합되어 있는 보안 솔루션

-> 지속적 감시와 자동화 분석가능

검색창을 통해 엔드포인트를 검색할 수 있으며, IOC(Indicators of Compromise: IP 주소, 파일 해시, 프로세스 이름 등)가 있다면 모든 호스트를 대상으로 검색을 수행할 수 있다.

Containment

공격에 감염된 호스트/머신을 네트워크에서 분리해야 하는데 여기서 중요한 것은 공격자가 내부 네트워크에 접근 못하게 하는 것

EDR에서 Containment 옵션을 사용함으로써 감염된 호스트를 격리하면 내부 네트워크에서 분리시켜 보호하면서도 분석을 계속하는 것이 가능함.

실습해 보자

1. What is the hostname of the device where the “nmap” file with a hash value of “83e0cfc95de1153d405e839e53d408f5” is executed?

검색창에 해당 해시 83e0cfc95de1153d405e839e53d408f5를 검색하니

EricProd라는 호스트네임을 찾음

2. A "Ps1.hta" file was executed on a device with the hostname "Roberto". What is the complete CMD command?

일단 Ps1.hta라는 파일이름을 검색하니까 Roberto가 호스트네임인 로그를 찾았다

Terminal Histroy에 들어가면 유독 긴 cmd가 보인다

Ps1.hta 발견

둘 다 정답~!

SOAR (Security Orchestration Automation and Response)

SOAR는 SIEM 경고의 소스 ip를 자동으로 검색하는 등의 프로세스 자동화를 통해 SOC Analyst의 시간을 아낄 수 있는데 ip주소 제어, 해시 조회, 샌드박스 환경에서 파일 스캔 등의 자동화 업무를 한다. 샌드박스, 로그관리 등의 여러 보안 도구를 통합 SW로 제공하는 중앙화의 특징도 있다.

플레이북 역시 중요한 개념인데, 절차를 모두 알거나 기억하지 못해도 플레이북에 있는 단계를 따라 분석을 하면 된다. -> SOC 팀 전체가 일관된 절차를 따르도록 필요한 단계

Threat Intelligence Feed

Threat Intelligence Feed란? 제3자 회사에서 제공하는 데이터로, 악성 소프트웨어의 해시, C2(Command & Control) 도메인/IP 주소 등의 정보를 포함되어 있음. 과거 악성 활동에서 나온 아티팩트로 구성되어 있는데

예를 들면 이전에 발견된 멜웨어 해시/IP주소 등의 기록이 있다면 soc 분석가는 현재 발견한 로그, 아티팩트들과 비교해서 확인하면 된다

특정 형식의 파일. exe 혹은 특정 IP 주소가 없다고 해도 정적/동적 분석을 모두 해서 철저히 조사해야 함

실습해 보자

What is the data source of the "e1def6e8ab4b5bcb650037df234e2973" hash on the threat intel page?

데이터 타입 - 해시

text search에는 검색할 해시값을 넣어 검색하면

AbuseCH라는 데이터 소스를 찾을 수 있다

끝!

'Defensive' 카테고리의 다른 글

| Vulnerability Management :: WordPress 취약점 스캐너 WPScan (0) | 2025.02.22 |

|---|---|

| Vulnerability Management :: 취약점 스캐너 툴 OpenVAS (0) | 2025.02.16 |

| Vulnerability Management :: Nessus 취약점 스캐닝 문제풀이 (0) | 2025.02.15 |

| Vulnerability Management :: Nessus 취약점 스캐닝 실습 (1) | 2025.02.15 |

| Introduction to Vulnerability Management 취약점 관리에 대해 알아보자 (0) | 2025.02.12 |