ls 명령어와 file * 명령어로 디렉토리 내의 내용과 파일 종류를 확인할 수 있다

→ 바이너리 구조인 CFBF, Zip 압축 형태인 OOXML 둘다 존재함이 확인됨

다음은 oledump.py 을 사용해서 CFBF 파일을 파싱해보자

oledump.py malicious-1012a43.doc

출력 결과를 보면

7: M 12289 'Macros/VBA/ThisDocument'

이런식으로 나오는데 여기에 M은 매크로를 의미한다

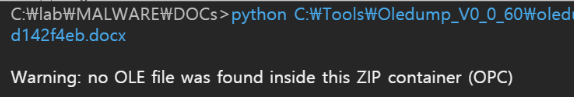

다음은 ooxml 파일을 파싱해보자

oledump.py malicious-d142f4eb.docx

zip 형태인 OOXML 파일을 파싱하니 에러가 발생한다

확장자를 zip으로 변경하고 압축해제를 하면 된다

cp malicious-d142f4eb.docx malicious-d142f4eb.zip

unzip malicious-d142f4eb.zip문서 분석 방법 정리

1. `ls` `file *` 으로 분석대상인 문서 파일의 포맷을 확인하기

2. CFBF → oledump를 사용해서 자료구조와 매크로 확인

3. OOXML → 확장자를 zip으로 변경하고 압축해서 내부 악성 스크립트 바이너리 파일 확인

+리눅스 환경에서는 file 명령어 사용가능

'악성코드 분석' 카테고리의 다른 글

| PE파일의 악성 및 비정상 여부 식별 방법 이론 (0) | 2025.03.04 |

|---|---|

| 맬웨어 식별 훈련 :: 악성 오피스 문서 식별방법 이론과 실습 (0) | 2025.02.16 |

| 맬웨어 식별 훈련 :: 오피스 문서의 포맷 이론 (0) | 2025.02.15 |

| 맬웨어 식별 훈련 :: 악성파일의 구성요소 (0) | 2025.02.14 |

| 맬웨어 식별 훈련 :: 프로세스 이상징후 분석 실습 (0) | 2025.02.13 |