behindthescenes이라는 리버싱 챌린지를 풀어보았음

$ ./behindthescenes

./challenge <password>

어떤 패스워드를 입력하면 플래그를 알려주는 방식인듯하다

파워쉘 powershell에서 strings 명령어로 대략 내용을 볼 수 있다

챌린지의 패스워드가 HTB{strings} 이런 구조라는 힌트가 있다

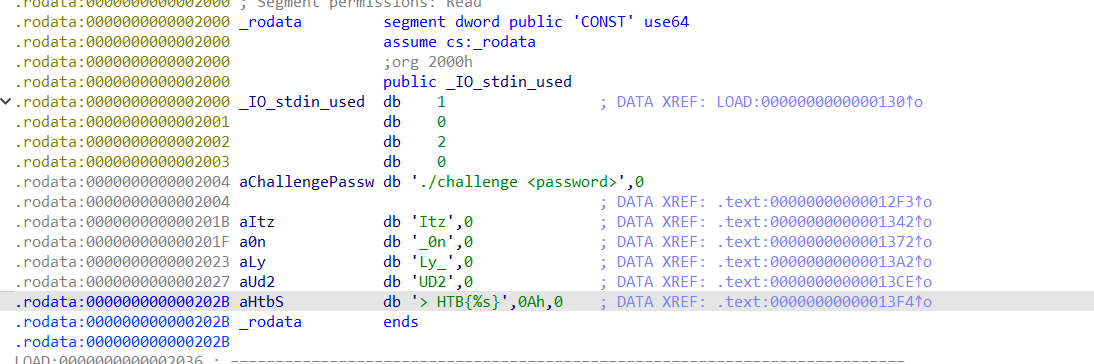

디컴파일러 IDA에서 살펴보자

지금까지 했던 리버싱 문제들과는 다르게 cmp 조건문으로

correct wrong 으로 나뉘는게 아니라 쭉 이어지는 구조다

메모리 할당하는 _memset, _sigaction 같은 함수가 호출된다

디컴파일된 모습을 보니까 sigaction 구조체가 선언딘후에 memset으로 초기화된다

sigaction() 함수를 호출해서 핸들러가 동작하도록 한다

근데 코드만 봐서는 플래그를 찾기 어려우므로 의심되는 부분을 상세히 살펴보자

aChallengePassw 가 ./challenge <password> 부분을 나타내는것으로 보인다

이번엔 16진수 Hex view 탭으로 보겠음

challenge<password> 뒷 부분을 보니까 Itz0n 부터 시작되는 스트링이 있다

점은 공백이라고 생각하고 생략해서 Itz_0nLy_UD2 이게 플래그 같다

HTB{} 이게 형식이니까 넣어서 풀면 되겠다

'Writeup' 카테고리의 다른 글

| [Dreamhack] 리버싱 rev-basic-6 Writeup (0) | 2025.02.28 |

|---|---|

| [Dreamhack] 리버싱 rev-basic-5 Writeup (0) | 2025.02.26 |

| [웹해킹] Username enumeration via different responses - lab writeup (0) | 2025.02.23 |

| [Dreamhack] 리버싱 rev-basic-4 Writeup (0) | 2025.02.22 |

| [웹해킹] Authentication vulnerabilities_Password reset broken logic Writeup (0) | 2025.02.21 |