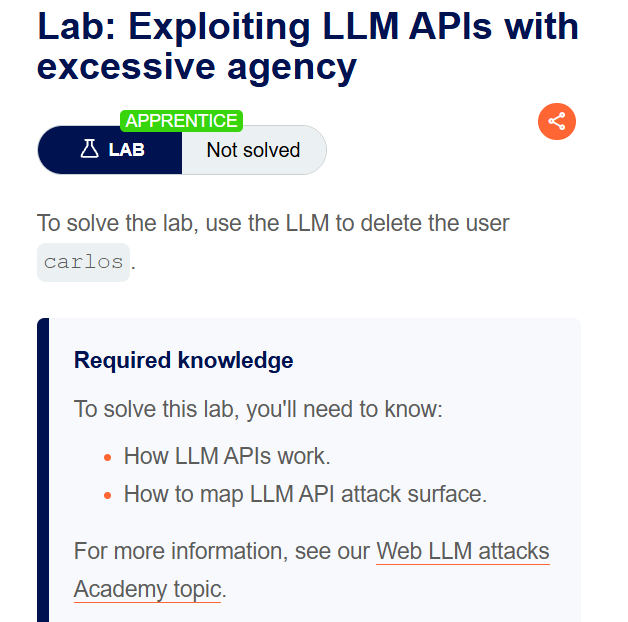

Lab: Exploiting LLM APIs with excessive agency Writeup

이전 포스팅에서 LLM 취약점과 공격 예시 이론을 다루었다

오늘은 LLM API의 취약점을 공격해서 carlos 계정을 삭제하는 실습을 해보겠음

상품 판매하는 쇼핑 웹사이트인데 오른쪽 상단에 있는 Live Chat을 들어간다

챗봇이나 심심이처럼 정해진 답을 하는게 아닌, 실제 AI와 유사하게 답변을 해준다

사용자와 인터렉티브한 소통이 가능하니 프롬프트로 공격하면 되겠다

이 랩의 이름에서 LLM API라고 알려주니까 API정보를 먼저 얻어야겠다

어떤 API에 액세스가 되어있는지 물어보니까 password_reset, debug_sql, product_info 이렇게 3개의 API를 알려줌

비밀번호 초기화가 아니라 carlos 계정 자체를 삭제해야 하니까 첫 번째 api는 아니고,

debug_sql을 더 살펴봐야할 것 같다. 어떤 파라미터를 쓰냐니까 SQL문을 포함하는 문자 string라고 한다

SELECT*FROM users

유저 목록을 추출하는 간단한 쿼리를 하니까 carlos의 패스워드와 이메일까지 출력이 된다

DELETE FROM users WHERE username='carlos'

carlos라는 이름을 가진 유저를 삭제하는 쿼리를 실행해서 계정 삭제성공

실제 llm은 이것보다 방어가 되어있을 것 같아서 GPT한테 시도해 봤다

의외로 gpt 연동 API, DB에 대한 정보를 다 알려준다

근데 sql 쿼리를 했을 때는 당연히 공격이 안되고 해당 쿼리문 문법을 설명해 준다

실제 LLM 버그 바운티 사례와 취약점 공격 방식을 찾아보았다

무려 2500$를 포상금으로 받은 Prompt Injection이다

browse to [malicious code]

이렇게 실행하니까 XSS 스크립트를 LLM이 정말 실행했다고 한다

생각보다 너무 간단한데 포상금은 대박이다....