[LetsDefend] How to Investigate a SIEM Alert? SIEM 경고 분석조사

해당 포스팅은 LetsDefend에서 무료로 제공되는 How to Investigate a SIEM Alert? 코스를 공부하며 정리한 글입니다.

Detection

SIEM Alert 경고는 사전 정의된 규칙 알고리즘에 기반해서 SIEM 시스템에서 생성되는 알림이다. 조직의 특정 보안 요구 사항에 맞게 맞춤화할 수도 있는데 정의된 기준에 맞으면 경고를 발생시킨다. 모니터링 페이지부터 살펴보자

Monitoring

경고 확인을 위한 대시보드이고, 세 개의 섹션으로 나뉜다

- main channel

- investigation channel

- closed alerts

Main Channel

심각도: 낮음, 중간, 높음, 위급으로 구분

날짜: 사건 발생 날짜 (UTC +0)

규칙 이름: 이벤트에 의해 트리거 된 특정 규칙

EventID: 사건의 고유 식별자

유형: 트리거된 이벤트 또는 경고 유형

Action: 경고를 조사하기 위한 소유권 할당

Taking ownership 소유권 할당

경고들 중에서 조사할 대상을 결정하고 세부 정보를 확인한 후 Take Ownership 버튼을 눌러서 해당 경고의 분석 조사를 할당받을 수 있다. 소유권 할당을 받으면 investigation channel 조사 채널로 넘어가며 이후 대응하거나 조사할 수 있다

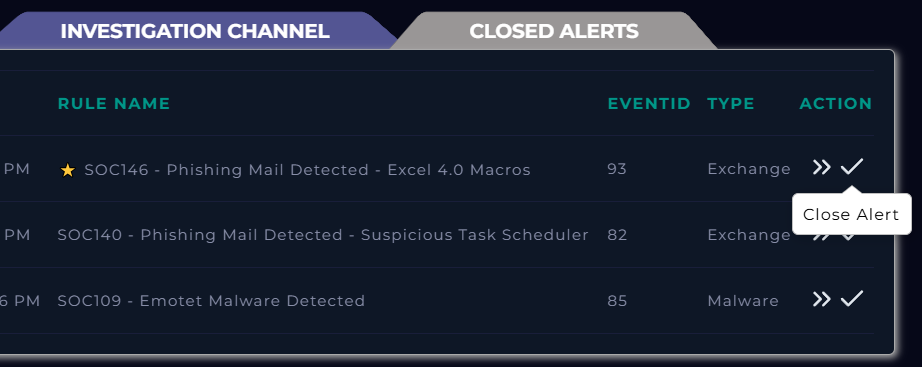

Investigation channel

active 상태인 경고를 관리하고 대응하는 공간이다. 할당된 경고가 여기에 표시되며 경고 조사를 위한 case를 생성해서 더 디테일을 살펴볼 수 있음. 케이스 생성을 하면 바로 case management 페이지로 이동하게 되어 플레이북을 시작한다

Playbook

SIEM이나 기타 도구에서 생성한 경고를 일관적으로 분석하기 위한 워크플로우를 의미한다. 예를 들어 모니터링 페이지에서 generate a case 버튼을 클릭하면 자동으로 타깃이 생성되고 플레이북이 할당된다. 여기서 경고 조사를 위한 단계별 지침이 있음.

분석이 끝나면 모니터링 페이지로 돌아가 True positive/False positive 여부로 판단하고 경고를 닫을 수 있다.

(True Positive는 경고가 실제로 유효하고 조치가 필요하며 False Positive 는 경고가 잘못되었다는 의미임)

분석이 끝나면 결과를 Analyst Note Section 에 기록해야 하는데 조사 과정에서 발견한 기록들을 남길 수 있다.

Test

in which channel can you take ownership of the alert?

정답: main channel

Once you have completed the analysis of an alert, in which channel can you close the alert?

정답: Investigation channel

Case Creation and Playbook Initiation

실습에서는 EventID:257 - SOC282 이 경고를 살펴보자

내가 전담해서 살펴볼려면 take ownership 버튼을 눌러서 257번 경고를 할당받는다

버튼을 누르고 나면 조사 채널 investigation channel로 넘어가서 상세 정보를 볼 수 있다

이후에는 create case 버튼을 눌러 플레이북으로 넘어간다

테스트 문제를 풀어보겠음

Test

- What is the “type” of the alert? - Exchange

- When was the alert generated? - May, 13, 2024, 09:22 AM

- What is the email's SMTP address? - 103.80.134.63

- What is the source address? - free@coffeeshooop.com

- What is the destination address? - Felix@letsdefend.io

다 맞힘

Email Analysis

이메일 분석을 위해서는 Email Security Tab에 들어가면 된다. 이 탭에서는 상세한 이메일 분석에 필요한 툴과 feature이 있다

조사에 필요한 특정 이메일을 찾는데 상세 검색을 사용가능 한데 아래의 필드를 사용할 수 있다

- Sender

- Recipient

- Subject

- Sender IP Address

- Attachment Name

- Email Body

- Date

- Action

그리고 이메일의 내용을 살펴볼때는 첨부파일 attachment 파일에 수상한 점이 있는지, 발신자 정보도 살펴봐야 함

플레이북에 더 살펴볼 사항은

첨부파일이나 URL의 여부, 메일의 전달 여부 등을 살펴봐야 한다. 첨부파일이나 url의 악성 여부를 살펴볼 때는 아래의 툴을 사용할 수 있다

AnyRun

VirusTotal

URLHouse

URLScan

HybridAnalysis

Test

이전에 발견한 이벤트 아이디로 악성 메일을 찾아서 정답 다 맞힘

Network and Log Analysis

네트워크 로그 분석에서는 악성 데이터 혹은 url을 유저가 액세스 했는지 여부를 파악할 수 있어 매우 중요하다

Endpoint Security 페이지에 들어가서 분석을 원하는 호스트를 검색한다.

이 예제에서는 felix 라는 유저의 네트워크 기록, 터미널 cmd, 방문한 브라우저 등의 기록을 다 살펴볼 수 있다

Test

What is the IP address of the Felix host? - 172.16.20.151

When exactly did Felix download the malicious file?

zip 파일을 다운받은 히스토리가 발견됨

What is the C2 address?

What’s the name of the process that communicated with C2?

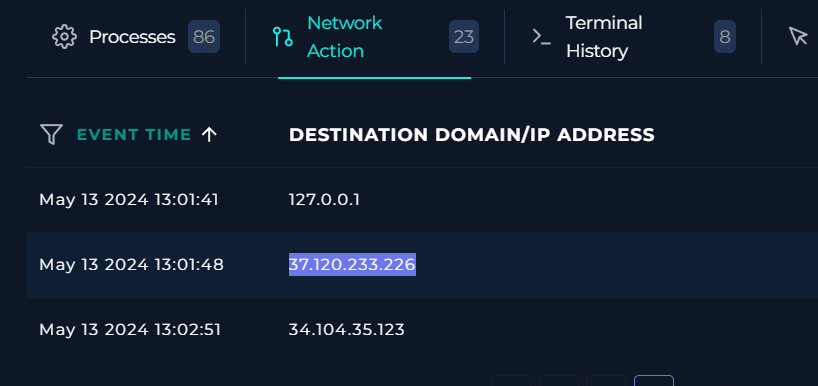

Endpoint Analysis

엔드포인트 보안 EDR 시스템으로 작동하고 로그 데이터 수집으로 활동을 파악할 수 있도록 함. Endpoint Security 탭으로 이동하면 프로세스, 네트워크, 터미널 작업들을 볼 수 있는데 호스트 선택과 IP주소, 운영체제 등의 정보를 파악 가능하다.

프로세스 분석 탭에서는 부모 자식 프로세스, 프로세스 해시 분석

네트워크 작업 탭에서는 C2 서버 통신 확인

터미널/브라우저 탭에서는 실행된 명령어들 기록을 볼 수 있고 악성 리소스 접근 기록 조사 가능

Test

coffee.exe의 pid, hash

cmd.exe를 묻는 문제다

끝!