시나리오: 리소스에 접근해서 3가지 재료를 알아내면 된다

일단 가상머신에 접속한 후, 할당받은 ip 번호에 nmap 포트스캐닝을 했다

ssh, http 두 포트가 탐지되어 브라우저에 ip 번호를 입력해 들어가보았다

nmap -sS -sV -sC -p- -T4 <ip num>

(가상머신 시간 만료로 인해서 캡쳐를 못함..ㅠㅠ)

웹 사이트에 들어가니 사이트가 정상적으로 연결된다

F12 개발자도구에 들어가서 소스코드를 살펴보니 HTML 부분에

아이디에 사용할 것 같은 유저네임을 발견했다!

날로먹을려고 flag.txt를 시도해봤지만 역시나 그런건 없음

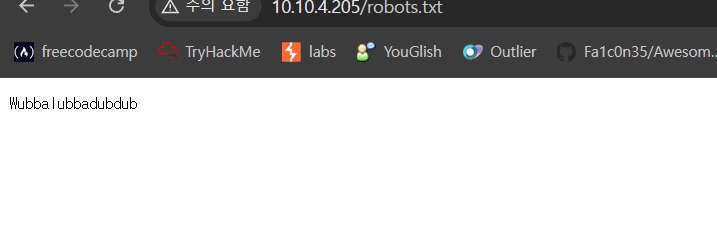

혹시나 해서 시도해본 robots.txt 에서 수확이 있었다

참고로 robots.txt는 루트 디렉토리에 위치해있으며 어떤 디렉토리에 접근이 가능/불가능한지 나타내는 파일로

ctf 풀이할때 꽤 유용하게 쓰인다고 한다

그리고 login.php도 있을법해서 시도해보니 성공했다

다른 사람들 롸업을 보니 이렇게 무식하는것 보다는 gobuster이라는 툴을 사용해서

숨겨진 디렉토리를 찾을 수 있다고 함(민망

위에서 찾은 유저네임과 암호를 입력하니

성공~

일단 기본 명령어인 ls를 입력해보자

지금까지 지나온 robots.txt, login.php, index.html 말고도 뭔가 내용이 많다

첫번째에 있는 supersecret 어쩌고는 누가봐도 플래그의 느낌을 풍긴다

띠로리

필터링으로 인해 cat 명령어로 플래그 출력을 막혀있다

일단 디렉토리를 좀 더 둘러보고 오자

다행히도 sudo 명령어를 사용할 수 있는것으로 보인다

NONPASSWD:ALL 이니 어떤 리소스든 접근이 가능할 것 같다

루트 디렉토리에 접근해보겠음

sudo ls /root

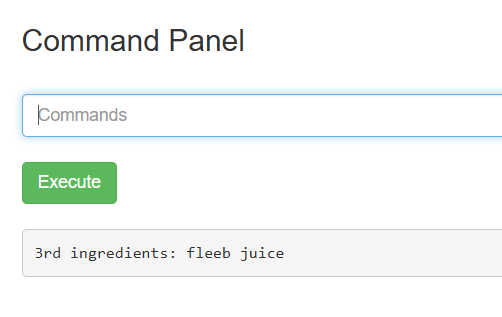

누가봐도 3번째 재료처럼 생겼다

cat 명령어는 막혀있으니 그 대신에 less 명령어를 써보자

sudo less /root/3rd.txt

찾았다!

다른 재료 플래그들도 less 명령어+sudo 사용가능을 조합해서 찾아보즈아

ls -a /home

rick, ubuntu라는 디렉토리 2개를 찾았다

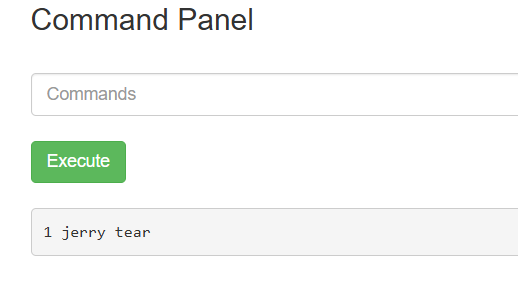

ls /home/rick에 가보니 두 번째 플래그를 찾은 것 같다

less /home/rick/'second ingredients'

성공!

아까 보류했던 첫 번째 플래그를 다시 시도해보자

less 명령어로 쉽게 찾았다

근데 다른 롸이트업 찾아보니 http://<ip주소>/파일이름.txt

이렇게해도 들어갈 수 있다고 함

그렇네..........

오늘의 ctf도 완료!

'Writeup' 카테고리의 다른 글

| [웹 해킹] HTTP 헤더 취약점을 사용한 Host header authentication bypass (0) | 2025.09.20 |

|---|---|

| [Tryhackme] Bounty Hacker Writeup (1) | 2025.05.02 |

| Lab: SSRF with blacklist-based input filter 필터링 우회 Writeup (0) | 2025.05.01 |

| [Tryhackme] Carnage - Wireshark 네트워크 트래픽 분석 Writeup 1-6 (0) | 2025.03.24 |

| [Tryhackme] Classic Passwd 리버싱 챌린지 Writeup (1) | 2025.03.22 |