실습 튜토리얼

일단 vpn연결한 다음 vm을 키면 윈도우 가상환경이 준비되어 있다

CSIRT팀은 시스템 내에서 필요한 로그를 수집하고 정책들을 설정하는 역할을 한다고 한다.

윈도우 운영체제에서는 Active Directory 시스템을 통해서 설정이 가능한데

Active Directory는 내용이 너무 많아서 지금은 그냥 언급만 하고 다음에 다뤄보겠음

로그온 세션을 위한 정책 설정을 살펴보자

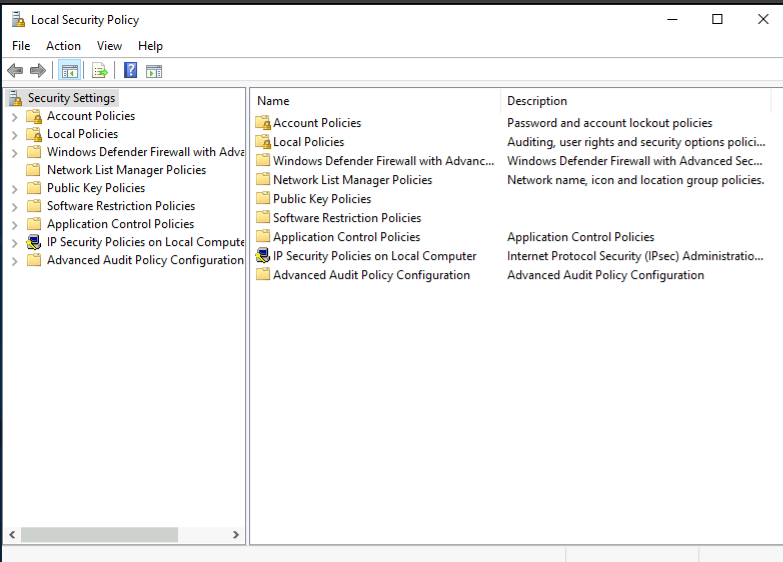

시작 메뉴에서 Local Security Policy에 들어간다

여기서

Security Settings -> Local Policies -> Security Options -> Interactive logon: Display user information when the session is locked.

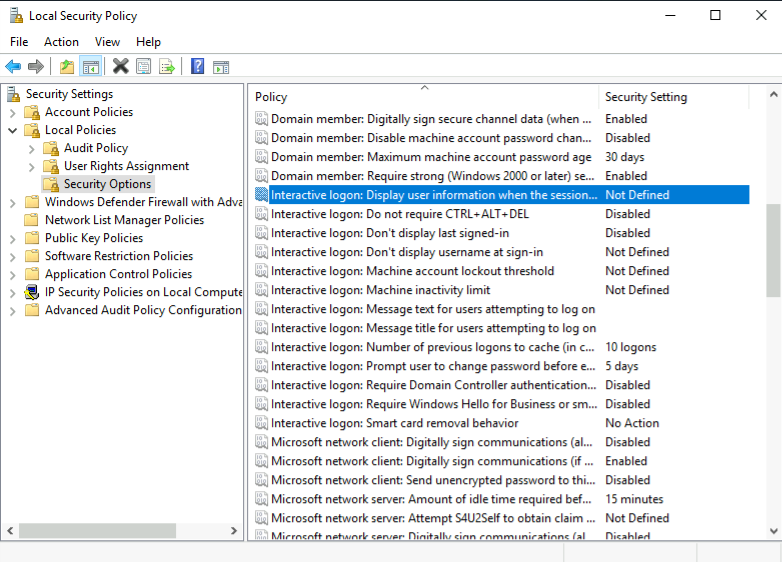

위의 경로로 들어가면 이렇게 뜬다

내가 살펴볼 policy는 "Interactive logon: Display user information when the session is locked."이다

not defined 즉, 아직 policy가 정의되지 않았음

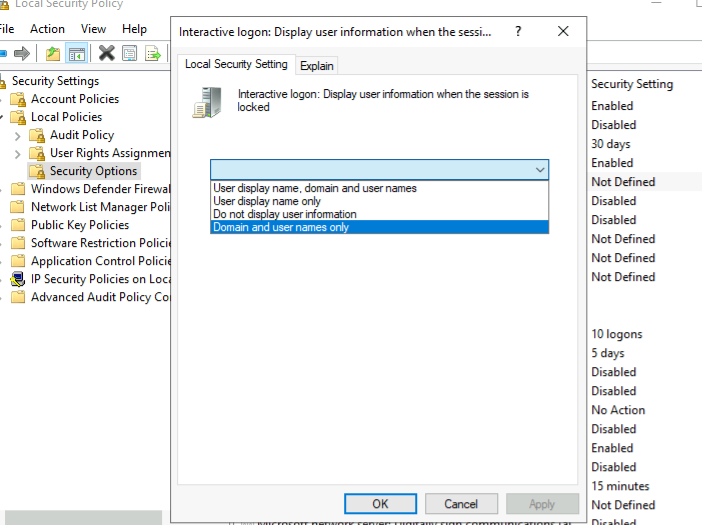

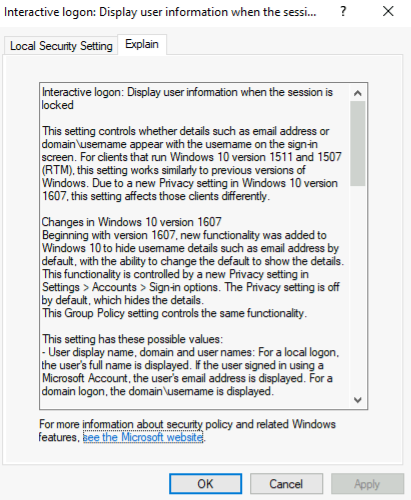

이 policy의 경우, 세션이 잠겼을때, 사용자 로그인 정보(이름, 도메인 계정, 이메일 등)을

표시할지 여부를 결정하는 기준이라고 함

예를 들면 재무팀같이 민감한 조직의 경우 사용자 정보를 표시하지 않는 옵션으로 설정해서

해커가 최근에 로그인한 사용자 정보를 알아내는것을 방지하는 것

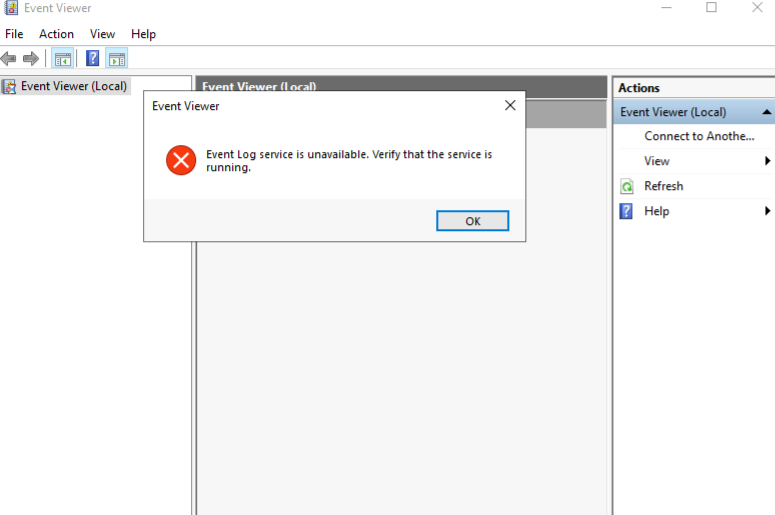

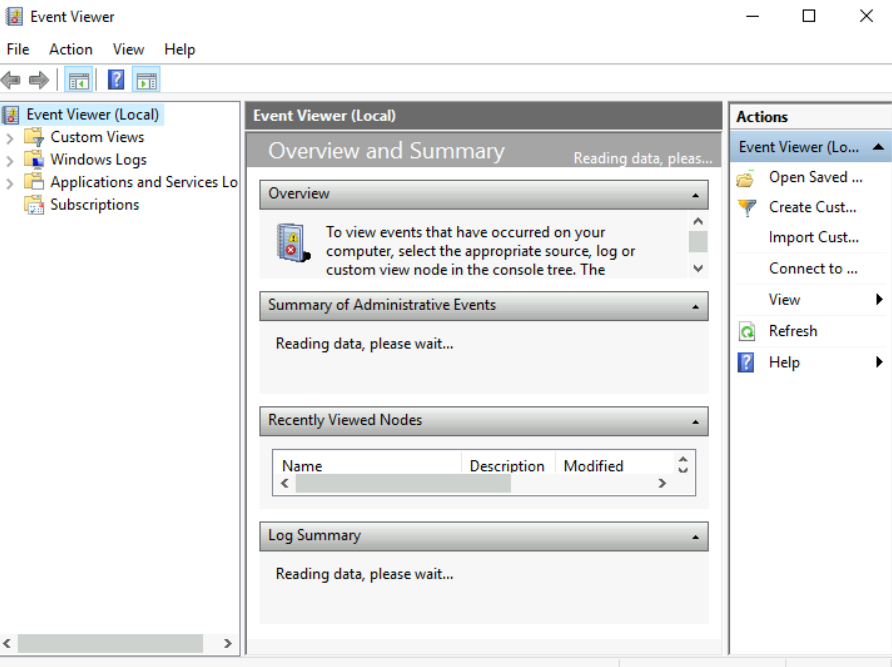

다음은 Event Viewer에 들어가보자

이벤트 로그 서비스가 사용불가하다고 뜬다

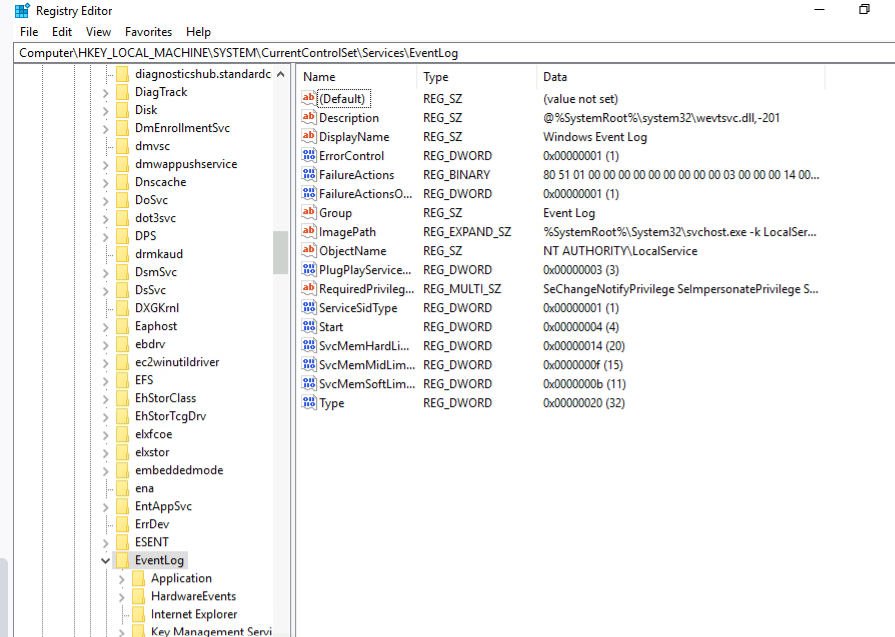

이 문제를 해결하기 위해서는 레지스트리를 변경해야 한다고 함

Registry Editor -> HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\start

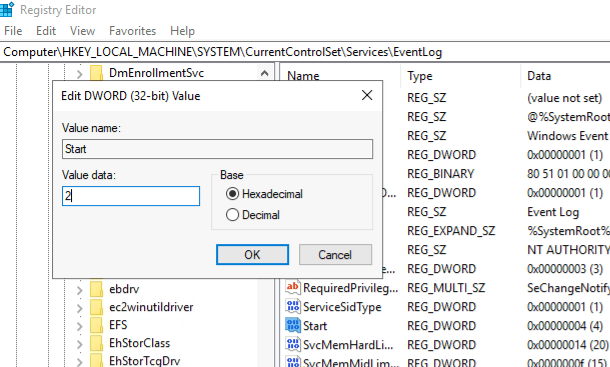

이벤트 로그 서비스가 불가능했던 이유는 EventLog\start 레지스트리 키값이 4여서 그렇다

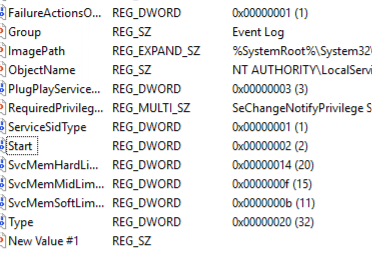

2로 바꿔주자

start 레지스트리의 데이터값을 2로 바꾸고 리부트하기

레지스트리 값이 2는 자동, 3은 수동, 4은 사용안함을 의미

리부트가 끝난 후 Event Viewer에 들어가니 이번엔 작동한다

Atomic Red Team 테스트라는 걸 사용해서 시스템이 로그를 기록하고 있는지 살펴보겠음

https://www.atomicredteam.io/

https://www.atomicredteam.io/

www.atomicredteam.io

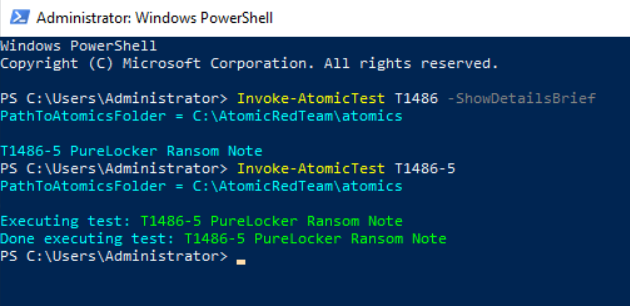

일단 powershell에 들어가기

Invoke-AtomicTest T1486 -ShowDetailsBrief

Invoke-AtomicTest T1486-5명령어를 실행하고 나면 침해사고 시뮬레이션이 얼추 된것이다

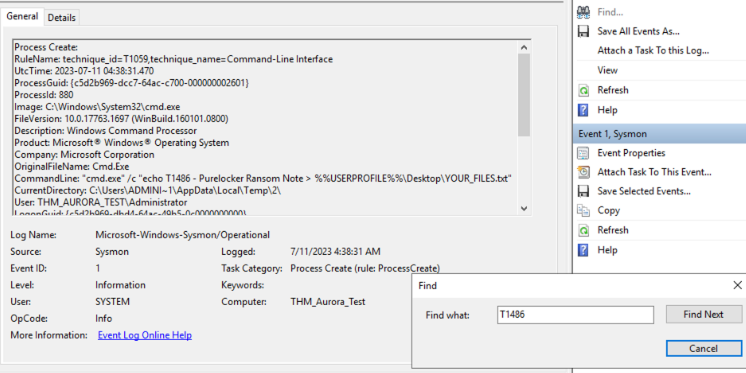

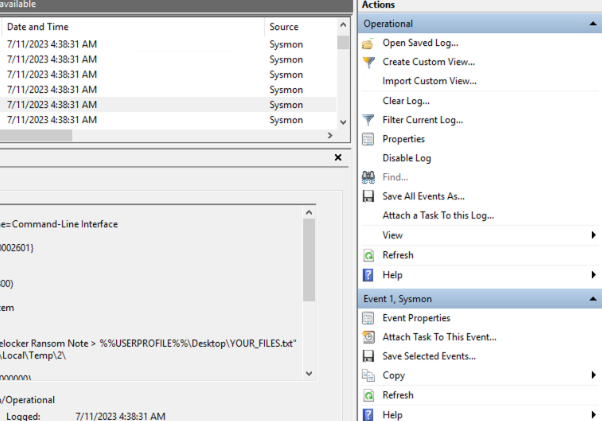

Application and Service Logs -> Microsoft -> Windows -> Sysmon -> Operational

테스트가 성공했고 로그 엔트리가 만들어진것을 확인할 수 있다

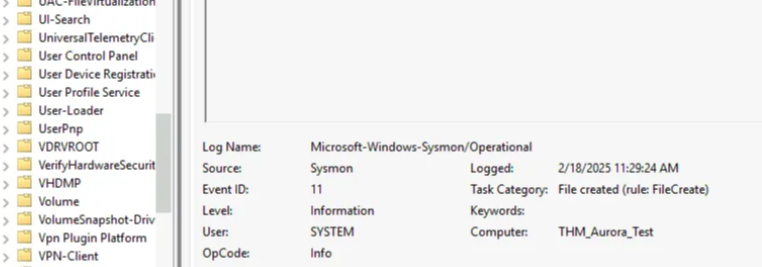

What is the Event ID for the File Created rule associated with the test?

Find feature을 사용해서 검색하면 된다

File Created을 검색하면 이벤트 id가 11번이라는걸 찾을 수 있다

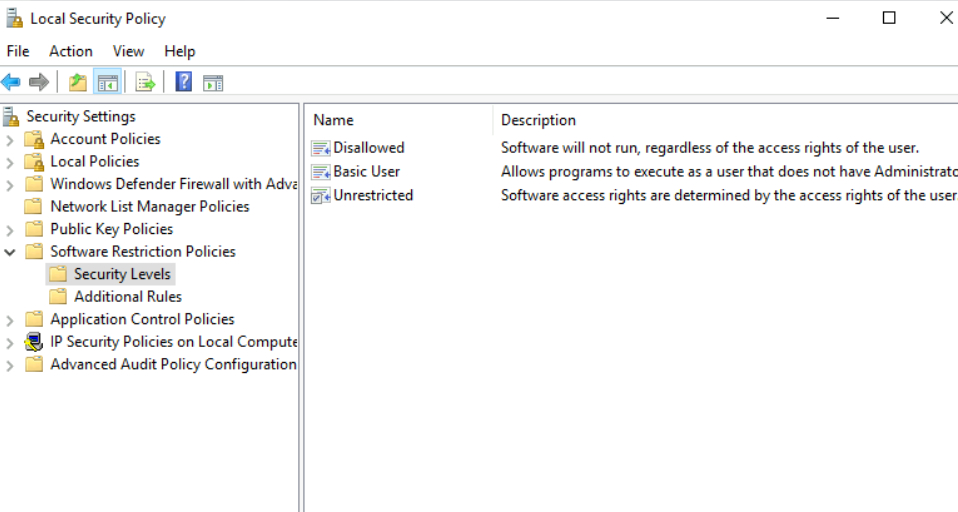

Under the Software Restriction Policies, what is the default security level assigned to all policies?

local security policy에 들어가보자

여기저기 디렉토리를 찾다보니 쉽게 security levels이라는 디렉토리를 찾았다

disallowd, basic user, unrestricted 중 체크되어 있는 unrestricted가 정답

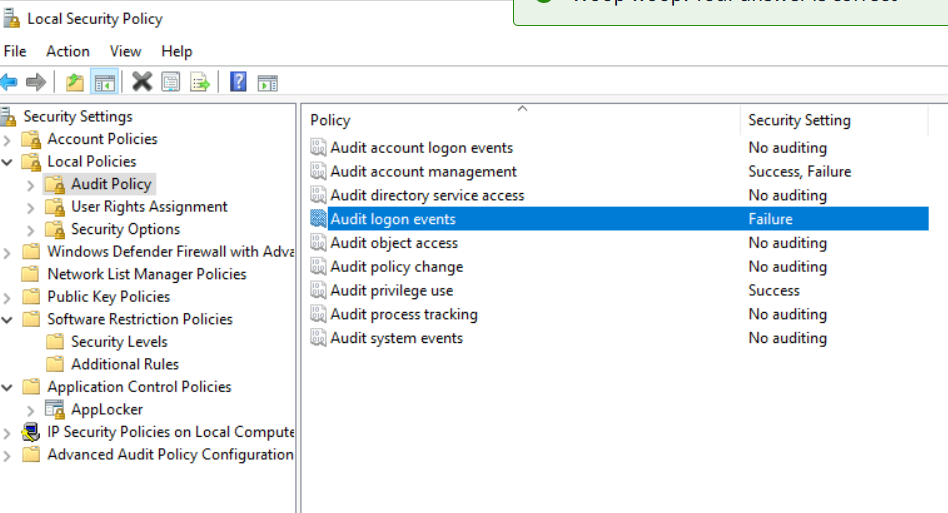

Find the Audit Policy folder under Local Policies. What setting has been assigned to the policy Audit logon events?

Local Policies\Audit Policy 경로로 들어가보자

Audit login events 라는 policy가 보이고 보안 세팅은 Failure 실패로 설정되어 있음

정답은 failure!

'Defensive' 카테고리의 다른 글

| [정보보호제품군 실습훈련] OPNSense 실습을 위한 환경 구축와 인프라 구조 (2) | 2025.06.27 |

|---|---|

| [정보보호제품군 실습훈련] 방화벽 종류와 작동방식 4가지 (7) | 2025.06.26 |

| [Tryhackme] Preparation - Incident Response 침해사고 대응 단계 (0) | 2025.05.11 |

| Vulnerability Management :: Metasploitable 2 실습 (0) | 2025.02.28 |

| [LetsDefend] How to Investigate a SIEM Alert? SIEM 경고 분석조사 (0) | 2025.02.25 |