외부 네트워크(192.168.10.0/24), 내부 네트워크(192.168.20.0/24) 으로 구성되어 있고

방화벽 OPNSense는 두 네트워크 카드로 양쪽에 연결되어 있는 상황이다

공격자는 Attacker_Kali, WAS01~03은 웹 서버

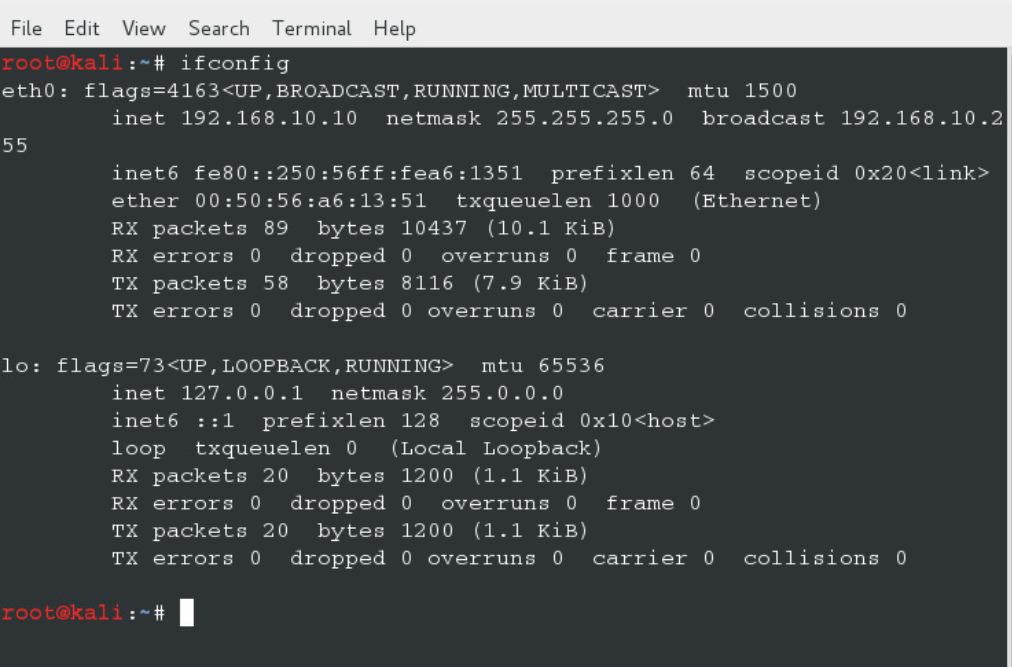

공격자 Kali 머신에 접속해서 ip 주소를 확인해보기

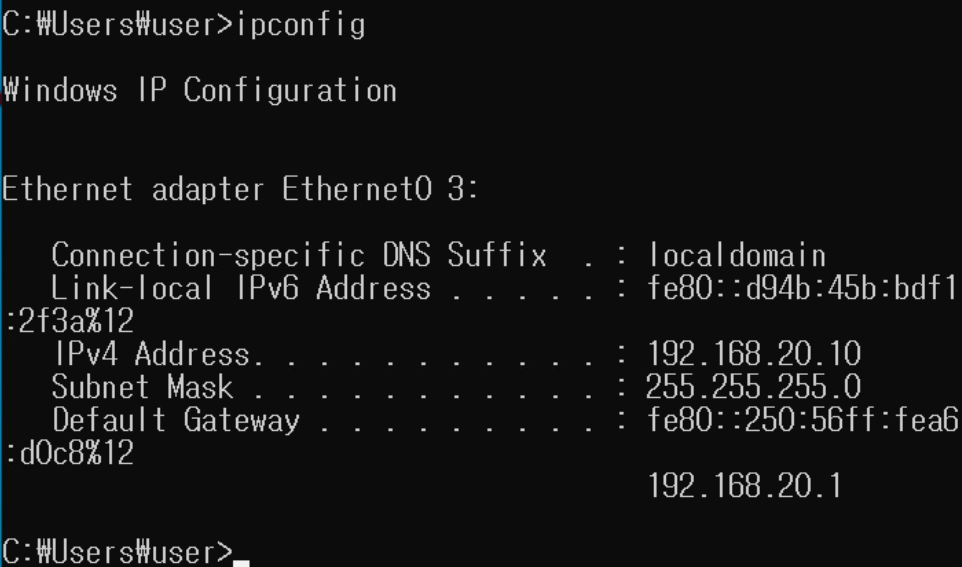

사용자 데스크탑은 방화벽 관리용인데 ip 설정이 잘 되어 있는지 확인해보기

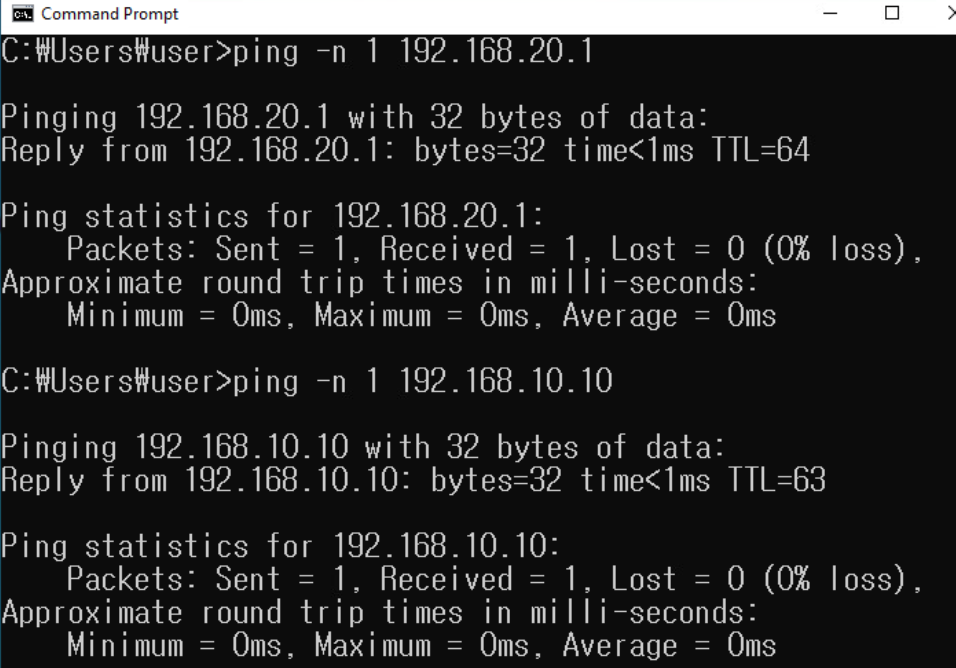

방화벽 OPNSense가 있는 시스템에 ping 을 보내면

방화벽이 블락하고 있기 때문에 응답을 받지 못하고 파캣이 100퍼센트 유실되는것을 확인할 수 있다

ARP 캐시 테이블을 확인하면 네트워크 카드 주소가 동작하고 있음

데스크탑에서 방화벽, 공격자 Kali, 다른 웹서버들에 ping 메시지를 보내면 전부 응답이 돌아온다

내부 네트워크의 데스크탑이 외부 서버들이랑은 통신이 되고, 방화벽이 차단하지 않는것으로 보인다

ssh root@192.168.20.1

방화벽은 원격관리가 되도록 SSH 서비스가 구동중인데, 윈도우 데스크탑에서

방화벽 관리를 하기 위해 원격 SSH에 연결을 시도해보니 성공함

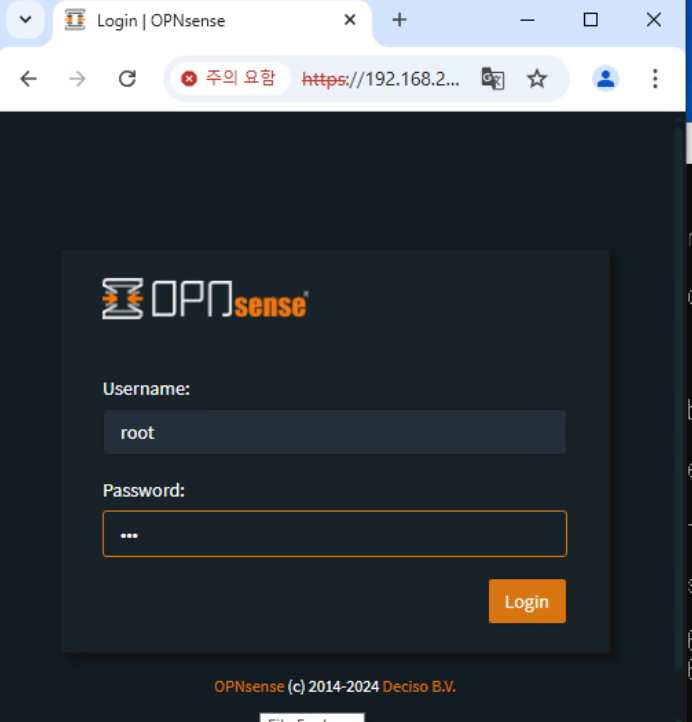

이제 방화벽 관리 페이지로 들어가보자

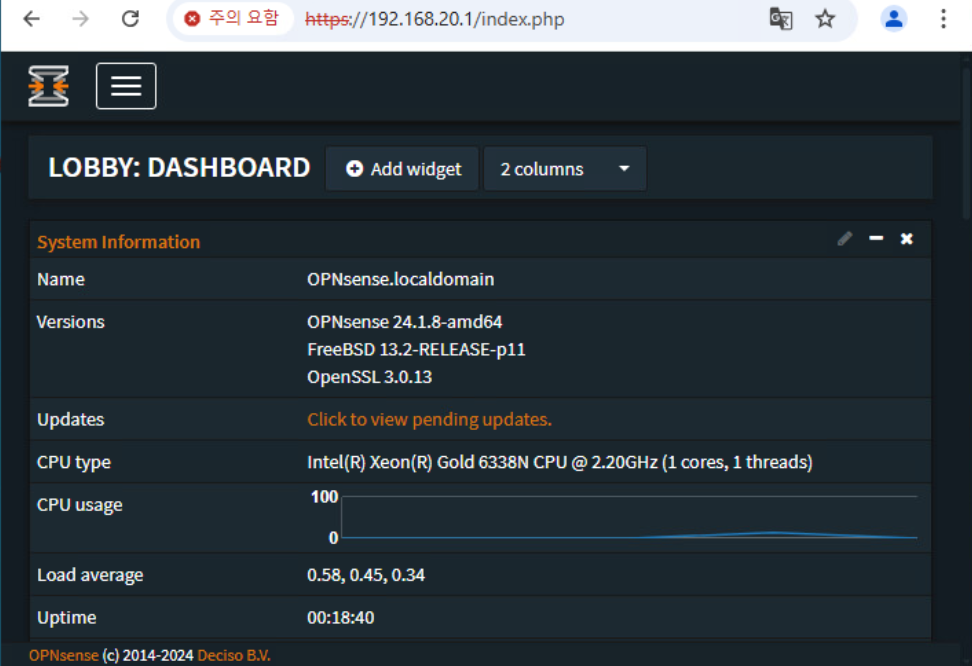

브라우저에서 192.168.20.1에 들어가서 로그인하면 방화벽 대시보드 확인가능

시스템 메뉴에서 방화벽의 펌웨어 업데이트, 인증서 관리, SSH 설정같은 관리가 가능

그리고 인터페이스 메뉴에서 지금 방화벽에서 활성화된 네트워크 인터페이스 카드 등을 볼 수 있음

Services 메뉴를 보면 방화벽에 설치된 서비스 정보를 볼 수 있는데 기본 설치된 것도 있고 추가로 설치된 서비스도 있다

Intrusion detection 는 추가로 플러그인 형태로 설치한 Suricata IPS 임

이제 진짜 방화벽 실습을 해보자

'Defensive' 카테고리의 다른 글

| [정보보호제품군 실습훈련] OPNSense 방화벽을 이용한 포트 주소 기반 접근통제 실습 (1) | 2025.07.01 |

|---|---|

| [정보보호제품군 실습훈련] OPNSense 방화벽을 이용한 IP 주소 기반 접근통제 시나리오 실습 (1) | 2025.06.29 |

| [정보보호제품군 실습훈련] 방화벽 종류와 작동방식 4가지 (7) | 2025.06.26 |

| [Tryhackme] Preparation - Incident Response 윈도우 로그 기본 실습 (0) | 2025.05.12 |

| [Tryhackme] Preparation - Incident Response 침해사고 대응 단계 (0) | 2025.05.11 |