시나리오

보안관제 포지션에 있으면서 고객사의 웹 사이트가 악성코드를 유포한다는 소식을 들음. 악성코드는 브라우저의 취약점을 공격하는 기능이고, 사내 업무망을 보호하기 위해 사내 업무망과 악성코드 유포 사이트 연결을 차단해야 함.

하지만 사내 업무망에서 원인 분석과 정상화를 위해서 원격 SSH 쉘 접속은 허용해야 함

악성코드 유포사이트: 192.168.10.20

할일:

- 윈도우 데스크탑에서 악성코드 유포 사이트로의 접속은 차단

- 윈도우 데스크탑에서 악성코드 유포 사이트로 SSH 클라이언트 프로그램으로 원격 쉘 접속은 허용

- OPNSense 방화벽에서 차단 로그 확인이 가능해야 함

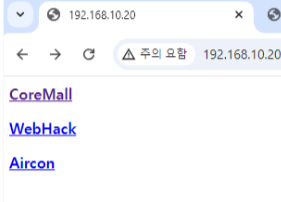

방화벽 정책 적용 전

사내 네트워크인 192.168.20.2/24에서 악성 웹사이트로 접속을 시도해서 차단 여부를 확인해보자

바로 접근이 가능함을 알 수 있다

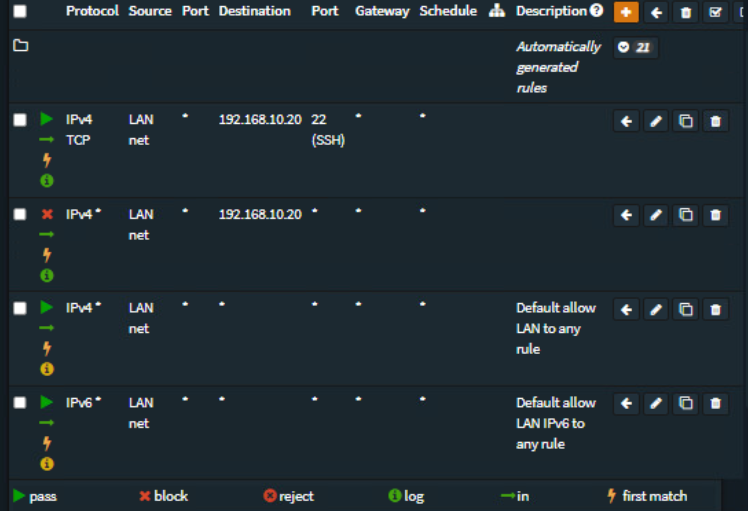

이번에는 정책을 확인해보자

Firewall\Rules\LAN으로 들어가면 기존 적용된 정책들이 보이는데

LAN에서 어떤 목적지이든 모두 허용하고 있으며 별도의 접근 통제나 차단은 없음

방화벽 접근통제 적용하기

| Action | Block | pass |

| Interface | LAN | LAN |

| Source | LAN Net | LAN Net |

| Destination | 192.168.10.20/32 | 192.168.10.20/32 |

| Log | packet~rule 체크 | packet~rule 체크 |

| Destination port range | X | From: ssh, To: ssh |

방화벽은 가장 위의 정책부터 적용하기 때문에 기존 룰이 위에 있으면 안됨

새로 만든 두 개의 정책을 젤 위로 옮기자

SSH 허용 정책이 젤 위로, 악성코드 유포 시스템 차단이 두번째

→ Apply changes 적용하기

방화벽 정책의 동작여부 확인하기

다시 데스크탑으로 돌아와서 브라우저에서 접속을 시도해보자

악성코드 유포 사이트인 192.168.10.20에 접속이 차단된것이 보인다

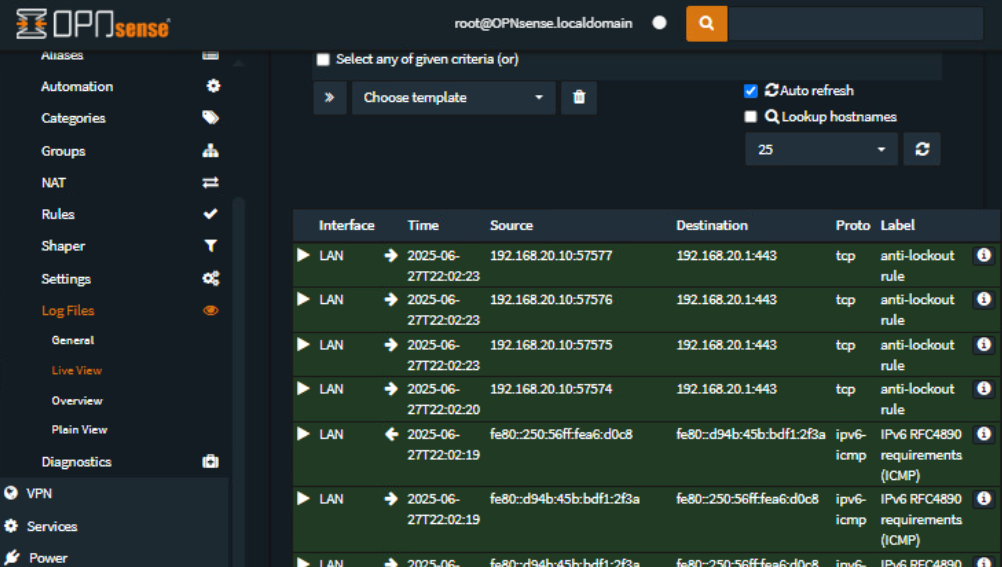

OPNSense 방화벽에서 로그 확인을 해보자

firewall-> log files -> live view 메뉴에 들어가면 접근 차단 로그를 확인할 수 있음

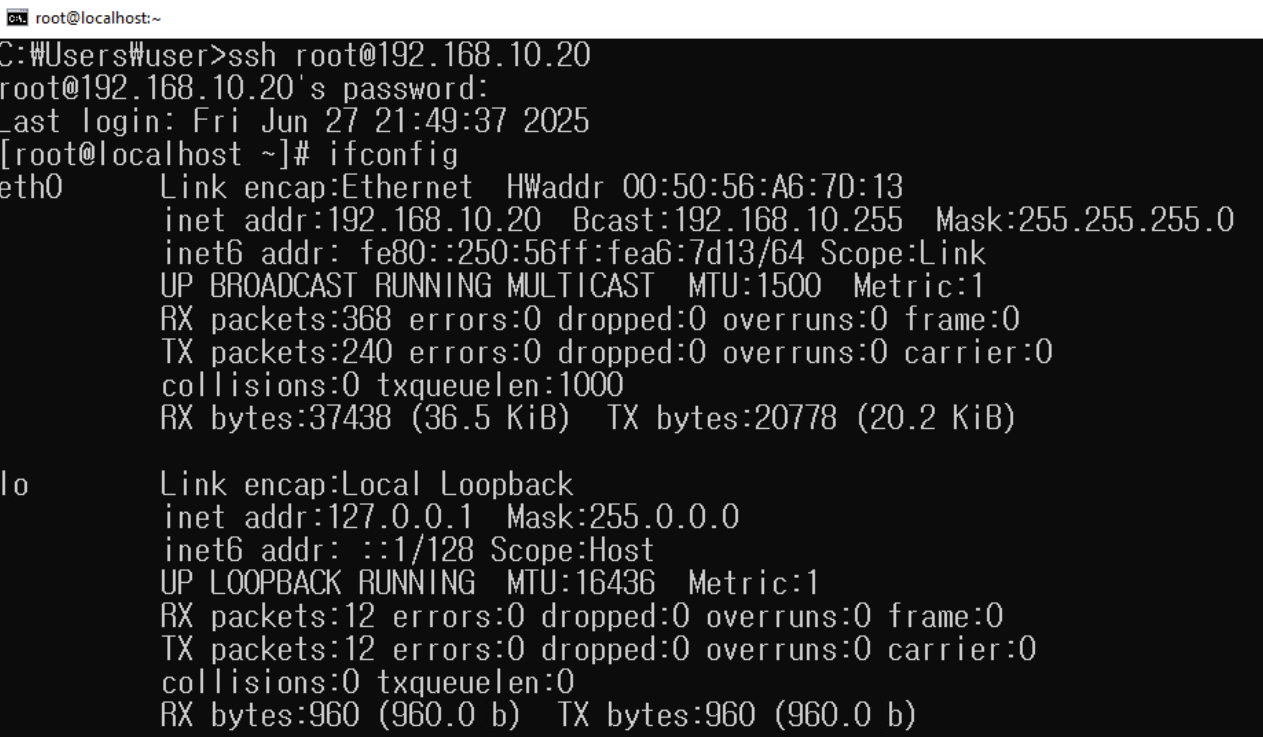

이제 ssh 원격 접속 여부를 살펴보겠음

ssh root@192.168.10.20

root/lab으로 로그인해보기

마찬가지로 ssh 접근 허용 로그기록도 남아있다

오늘의 실습 끝!

'Defensive' 카테고리의 다른 글

| [정보보호제품군 실습훈련] OPNSense 방화벽 Outbound NAT를 활용한 네트워크 주소 은닉 실습 (1) | 2025.07.10 |

|---|---|

| [정보보호제품군 실습훈련] OPNSense 방화벽의 IPS 플러그인을 이용한 유해패턴 탐지 실습 (0) | 2025.07.02 |

| [정보보호제품군 실습훈련] OPNSense 방화벽을 이용한 IP 주소 기반 접근통제 시나리오 실습 (1) | 2025.06.29 |

| [정보보호제품군 실습훈련] OPNSense 실습을 위한 환경 구축와 인프라 구조 (2) | 2025.06.27 |

| [정보보호제품군 실습훈련] 방화벽 종류와 작동방식 4가지 (7) | 2025.06.26 |