시나리오

보안 관제 업무를 하면서, 브라우저 취약점을 공격하는 익스플로잇 파일 전송 기능의 악성코드를 알게되었음

브라우저에 유입되는 악성파일은 공통적으로 특정 패턴이 있어서 IPS에 적용해 탐지 차단해야 함

MALSIG1

그리고 악성코드의 변종 버전이 유포되고 있는데 이의 패턴은 MALSIG2 이다.

이 두개의 패턴을 보안솔루션 정책의 추가해야 하는 상황

할일을 정리하면

- OPNSense 내에 설치된 suricata IPS, IDS에 악성코드 차단 정책 등록

- 악성코드가 브라우저에 전송되면 로그 남기기

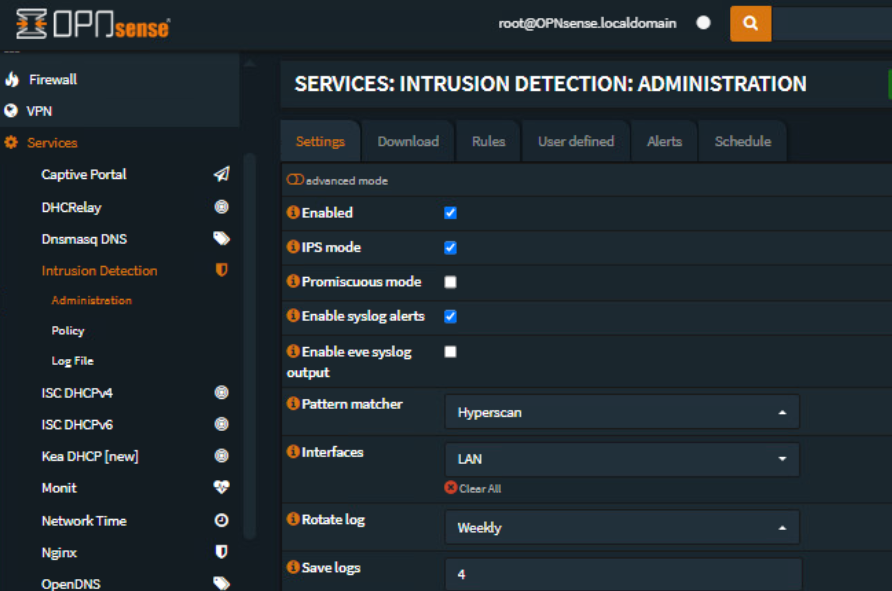

일단 OPNSense에 suricata 플러그인이 추가로 설치된 것을 확인해보자

Services -> Intrusion Detection 에 있고 서비스는 enabled 상태이며 정책에 따라서 트래픽을 차단하는 IPS 모드임

Administration 탭에 들어가보자, Suricata 모듈은 외부 서버에서 정책파일 다운로드가 가능하다

업데이트할 대상을 선택하고 Download, update rules 버튼을 누르면 됨

이번엔 정책파일을 받아야 되는데 OPNSense 서버내에 XML 파일로 이미 있음

일단 SSH서버에 원격 접속을 하고 customrules.xml 파일 내용을 열어보면

malicious.rules 파일이 다운로드 된다

HFS라는 HTTP File Server 프로그램에서 malicious.rules를 드랍하기

그리고 정책파일 내용이 맞게 있는지 확인해보자

3개의 정책이 있는데 이번 실습에서는 두 개의 정책을 확인하겠음

content: "MALSIG1"content: "MALSIG2"

이렇게 두개가 있고 이제 방화벽에서 이 정책파일을 다운로드 해보자

Services/intrusion detection/administration/download에 들어가서 customrules/Malicious 선택

그리고 이번에는 정책의 일부를 변경해야 한다

3번째 정책에서 alert 액션이 선택됐는데, 악성패턴을 가진 파일 자체를 차단해 누락시키도록 drop으로 바꿔야댐

이쯤에서 악성코드를 유포하고 있는 공격자 서버에서는 악성코드 패턴과 파일이 모두 전달되고 있는지 확인하기

root@kali: /var/www/html# pwd

/var/www/html

root@kali:/var/www/html# hexdump -C malfile1.bin

00000000 4d 41 4c 53 49 47 31 0a

00000008attacker_kali에서 웹 서버를 구동하는 상태여야 유포가 되므로 서버 구동을 먼저하고 포트의 수신대기 상태도 확인함

root@kali:/var/www/html# systemctl start apache2

root@kali:/var/www/html# lsof -i:80

다시 윈도우 데스크탑으로 돌아와서 wget으로 악성파일을 다운로드 해보겠음

MALSIG1 패턴 파일은 다운로드가 되는데, MALSIG2 파일은 다운로드가 안됨

→ 앞에서 적용한 alert -> drop 설정 덕분임!

이제 로그 기록을 확인해보자

Servies/Intrusion detection/Administration/Alerts 에 들어가면 타임스탬프와 액션, 포트 등의 정보가 있다

malfile1.bin 파일은 다운로드 받을 때 한번에 된 반면에 malfile2.bin은 drop으로 차단되었기 때문에

wget 도구로 지연되어서 다시 다운로드를 시도한 기록을 볼 수 있다

'Defensive' 카테고리의 다른 글

| [엔드포인트보안] Wazuh XDR에 대해 알아보자 (1) | 2025.08.10 |

|---|---|

| [정보보호제품군 실습훈련] OPNSense 방화벽 Outbound NAT를 활용한 네트워크 주소 은닉 실습 (1) | 2025.07.10 |

| [정보보호제품군 실습훈련] OPNSense 방화벽을 이용한 포트 주소 기반 접근통제 실습 (1) | 2025.07.01 |

| [정보보호제품군 실습훈련] OPNSense 방화벽을 이용한 IP 주소 기반 접근통제 시나리오 실습 (1) | 2025.06.29 |

| [정보보호제품군 실습훈련] OPNSense 실습을 위한 환경 구축와 인프라 구조 (2) | 2025.06.27 |