외이어샤크는 칼리 리눅스에 빌트인으로 이미 설치되어 있어서 참 편하다

우분투나 윈도우의 경우 직접 다운받아야함!!

Intro

네트워크 파켓 파일을 로드하거나 캡쳐가 시작되면 보이는 Main Window를 살펴보자

나는 SecurityBlueTeam에서 다운받은 실습파일을 임의로 로드했음

최상단에 위치한 Menu Bar는 파켓 파일을 열기, 저장, 닫기 혹은 다시 시작할 수 있는 옵션이 있다

다음은 Display Filter인데 헤더 필드와 값을 넣어서 필터링할 수 있다

예를 들면 ip.src_host == 192.xxx and tcp.port == 443 이렇게 송신 IP 주소와 tcp 포트번호로 필터링이 가능하다

그리고 Panes은 hex dump, ASCII등이 값들을 표현하고 있다

Packet List에서는 송/수신 IP주소와 프로토콜 들을 한눈에 볼 수 있음

마지막으로 Packet Header는 헤더라는 이름에서 알 수 있듯이 각 파켓의 정보를 미리 파악하도록 되어있다.

Analyse 탭의 display filters에 들어가면 각 필터와 표현식이 있어서

어떻게 필터를 사용하는지 모를때 들어가서 보면 된당

캡쳐 전체를 저장할려면 그냥 Save this capture file을 클릭하면 되고

특정 필터들만 저장할려면 위에서 말한 필터 적용 후 저장하면 된다

filter, following streams, statistics 등 와이어샤크의 기능들을 더 자세히 알아보자

Displaying Filters

tcp 윈도우 사이즈 값이 8000보다 크거나 같은 파켓을 필터링함

ip.dst/ip.src==는 송수신 아이피 주소를 명시해서 필터링함

not [필터명]은 해당 필터에 해당하지 않는 파켓들을 필터링하는데

두번째 사진은 프로토콜이 icmp가 아닌 tcp, ssh 등의 파켓을 보여준다

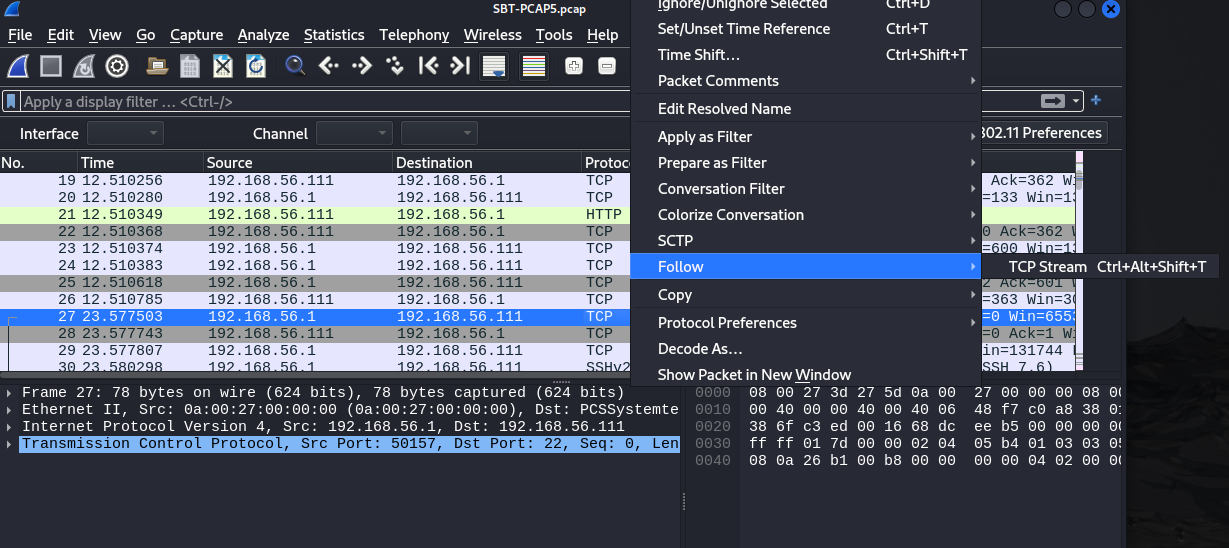

Following Stream

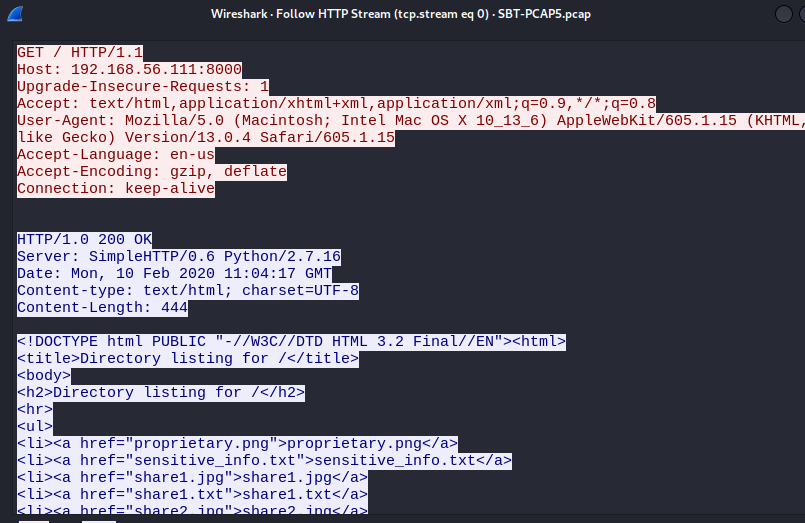

더 자세히 살펴보고 싶은 파켓을 선택한 후 follow\stream 을 클릭하면

해당 흐름stream내에서 전송되는 데이터들을 볼 수 있다.

위의 http 파켓을 살펴보면 Request는 빨간색, Respond는 파란색이고

심지어 http 소스코드와 파일들까지 다 확인가능하다

Protocol Hierarchy

상단의 메뉴바에서 통계를 선택하면 protocol hierarchy를 선택가능하다.

전체 트래픽에서 사용되는 프로토콜의 비율 퍼센티지를 계층형으로 보여준다

Endpoints

엔드포인트에서는 캡쳐에서 있는 각 호스트들이 송/수신하는 파켓의 양을 보여준다.

각 호스트들의 activity를 파악할때 유용하다고 함.

'네트워크' 카테고리의 다른 글

| [LetsDefend] Network Protocols 네트워크 프로토콜 - DNS, Telnet (0) | 2025.02.22 |

|---|---|

| [LetsDefend] Network Protocols 네트워크 프로토콜 - UDP (0) | 2025.02.22 |

| [LetsDefend] Network Protocols 네트워크 프로토콜 - TCP (0) | 2025.02.22 |

| Wireshark PCAP 파일 네트워크 파켓 분석 실습 (0) | 2025.02.21 |

| Network Analysis :: 네트워크 장치/ 포트와 서비스 (0) | 2025.02.16 |