이번 실습은 SecurityBlueTeam에서 제공되는 Introduction to Network Analysis 과정의 일부입니다

PCAP 1

- Which protocol was used over port 3942

udp.port==3942라고 필터링을 하니 SSDP 프로토콜을 사용하는 파켓들이 나온다

정답은 SSDP

2. What is the IP address of the host that was pinged twice?

처음엔 ping만 쳤는데 검색이 안 돼서 생각해 보니 ping은 icmp 프로토콜이어서

icmp를 검색하니까 ping 요청-응답이 2번 성사된 파켓들이 보인다

호스트의 ip를 묻는 거니까 source에 해당하는 8.8.4.4가 정답

3. How many DNS query response packets were captured?

DNS프로토콜 AND 응답 파켓이라는 두 가지 조건을 다 만족해야 한다

dns&&ip.dst==192.168.1.7을 검색해 보니 파켓들이 필터링되고

제일 하단을 보면 Displayed:90이라고 하니까 정답은 90

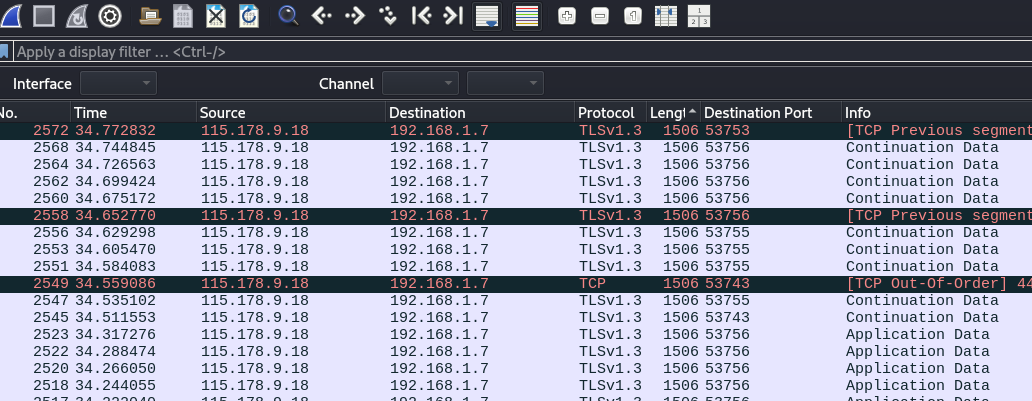

4. What is the IP address of the host which sent the most number of bytes?

Source를 기준으로 정렬해 보니 가장 많은 파켓의 호스트가

115.178.9.18이다

PCAP2

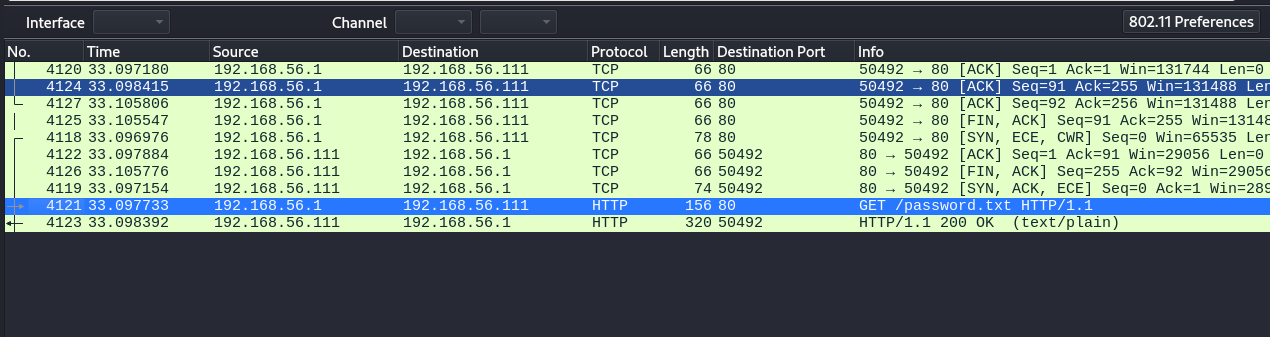

1. What is the WebAdmin password?

어떻게 필터링해야 할지 감이 안 왔는데 info 부분에 GET /password.txt라고 대놓고 적혀있음

HTTP Stream이 암호화 없이 다 볼 수 있었고 webadmin password: sbt123 발견!

2. What is the version number of the attacker’s FTP server?

FTP 프로토콜로 필터링을 하고 파켓 헤더를 살펴보니

1.5.5라고 적혀있는 걸 찾았다

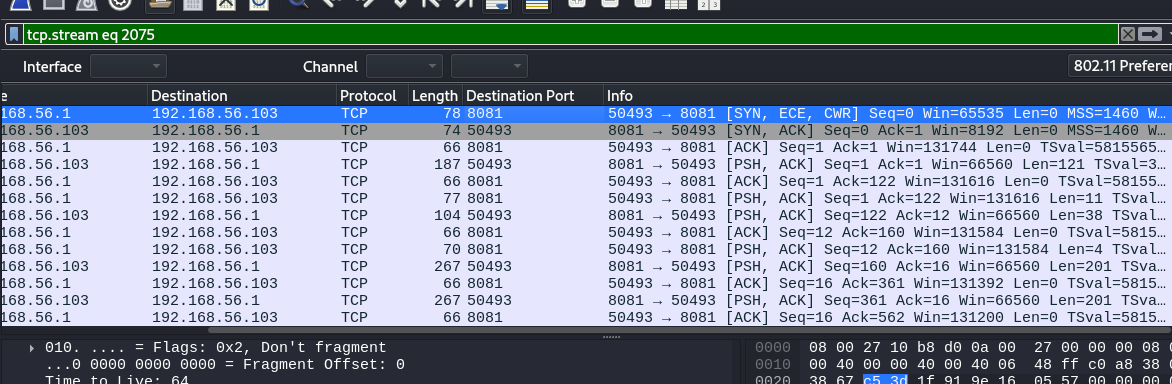

3. Which port was used to gain access to the victim Windows host?

피해자 호스트로부터 ack 응답을 받은 파켓들을 찾아보니

공통적으로 소스 포트가 8081 임을 알 수 있다

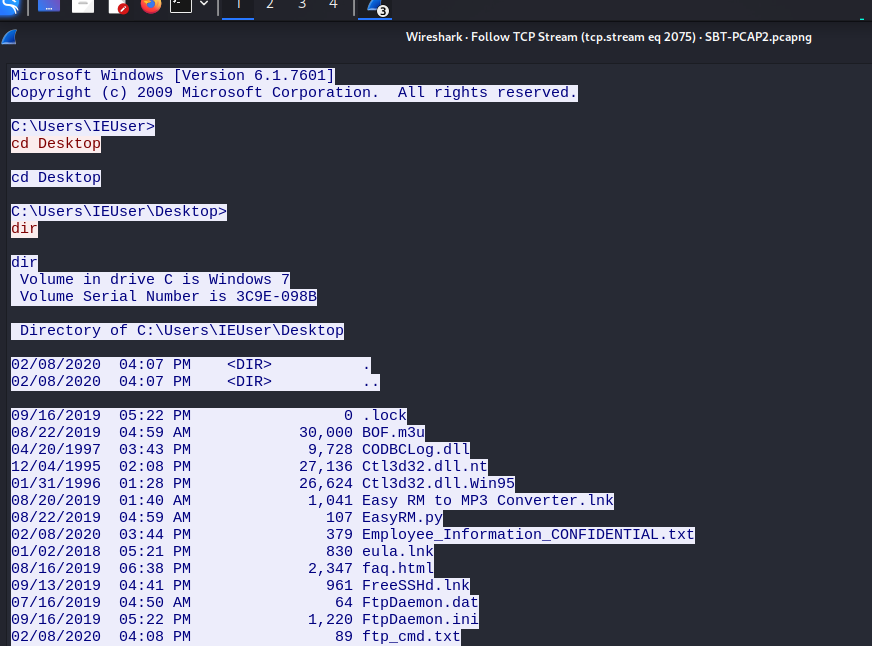

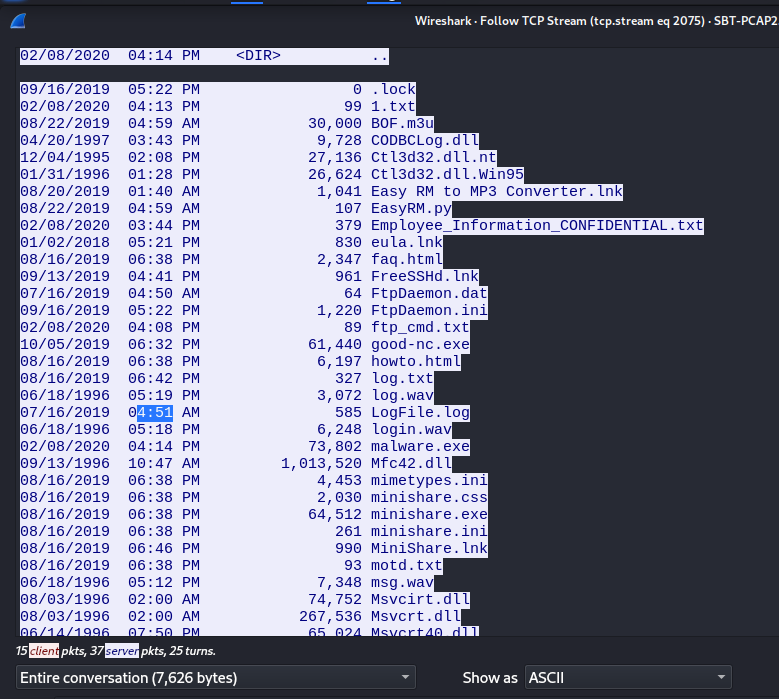

4. What is the name of a confidential file on the Windows host?

위에서 찾은 수상한 파켓들 중 유난히 response 종류가 세 가지나 되는 첫 번째 파켓 발견

tcp stream follow을 해보자

Employess_Information_CONFIDENTIAL.txt라는 기밀문서 발견!

5. What is the name of the log file that was created at 4:51 AM on the Windows host?

위의 tcp stream 내에서 ctrl+f 에 4:51을 검색하니

LogFile.log라는 로그파일을 발견했다!

네트워크 파켓 분석이라는 이름이 다소 겁났지만

막상 Wireshark 실습을 해보니까 생각만큼 어렵거나 극악하지는 않았다

실전은 이것보다 더 헷갈리고 많은 공부를 요구하겠지만, 킵고잉!

'네트워크' 카테고리의 다른 글

| [LetsDefend] Network Protocols 네트워크 프로토콜 - DNS, Telnet (0) | 2025.02.22 |

|---|---|

| [LetsDefend] Network Protocols 네트워크 프로토콜 - UDP (0) | 2025.02.22 |

| [LetsDefend] Network Protocols 네트워크 프로토콜 - TCP (0) | 2025.02.22 |

| Wireshark 네트워크 패킷 분석 도구 기능 (0) | 2025.02.21 |

| Network Analysis :: 네트워크 장치/ 포트와 서비스 (0) | 2025.02.16 |